10. 認証情報¶

認証情報は、ジョブをマシンに対して起動したり、インベントリーソースと同期したり、プロジェクトのコンテンツをバージョン管理システムからインポートしたりする際の認証に使用されます。

ユーザーやチームには、ユーザーに認証情報を公開せずにこれらの認証情報を使用する権限を割り当てることができます。ユーザーを別のチームに移動したり、組織から削除する際には、認証情報が automation controller で利用できたという理由だけですべてのシステムのキーを更新する必要はありません。

注釈

automation controller は、データベースでパスワードおよびキー情報を暗号化しますが、機密情報が API で表示されることはありません。詳細については、『Automation Controller Administration Guide』を参照してください。

10.1. 認証情報の機能について¶

automation controller は SSH を使用してリモートホスト (または Windows と同等のホスト) に接続します。automation controller から SSH にキーを渡すには、キーの暗号を解除してからキーが名前付きパイプに書き込まれるようにする必要があります。automation controller はそのパイプを使用してキーを SSH に送信します (これにより、キーがディスクに書き込まれることはない)。

パスワードが使用されている場合に、automation controller はパスワードのプロンプトに直接応答し、パスワードの暗号を解除してプロンプトに書き込むことで処理します。

10.2. 認証情報の使用開始¶

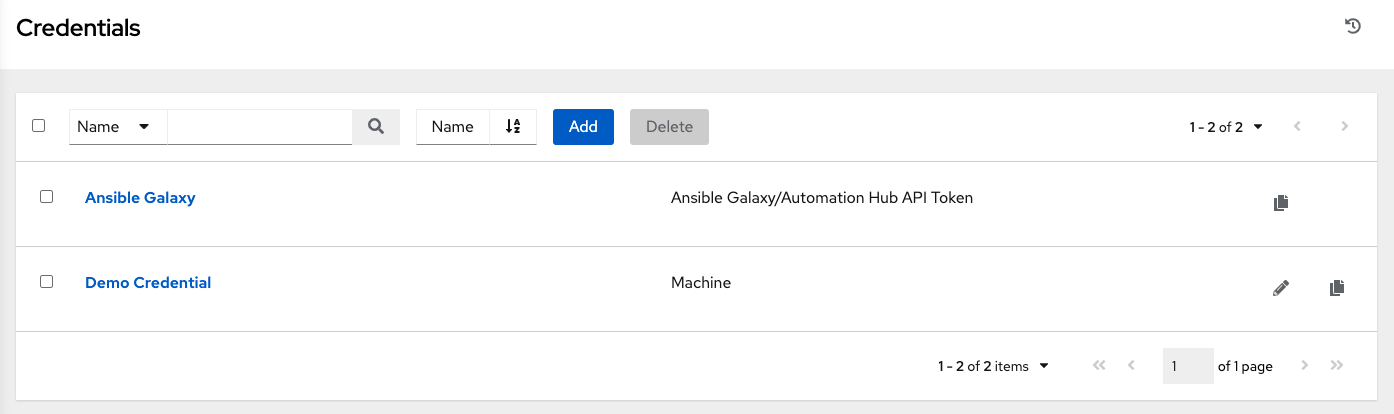

左のナビゲーションバーで 認証情報 をクリックして認証情報ページにアクセスします。認証情報ページでは、認証情報で利用可能なものすべてが、検索可能な一覧として表示されます。この一覧は、名前 別に並び替えることもできます。

チームに追加された認証情報は、チームのすべてのメンバーが使用できるようになります。ただし、ユーザーに追加される認証情報は、デフォルトではその特定ユーザーのみが使用できます。

注釈

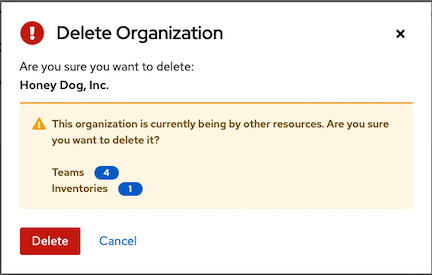

他の作業アイテムが使用するアイテムを削除する場合は、メッセージが開き、削除されるアイテムと、削除の確認を促すプロンプトが表示されます。画面によっては、無効なアイテムや、過去に削除されたアイテムが含まれる場合があるので、それらのアイテムは実行に失敗します。以下は、これらのメッセージ例です。

使用を開始するには、作成済みのデモの認証情報を使用できます。

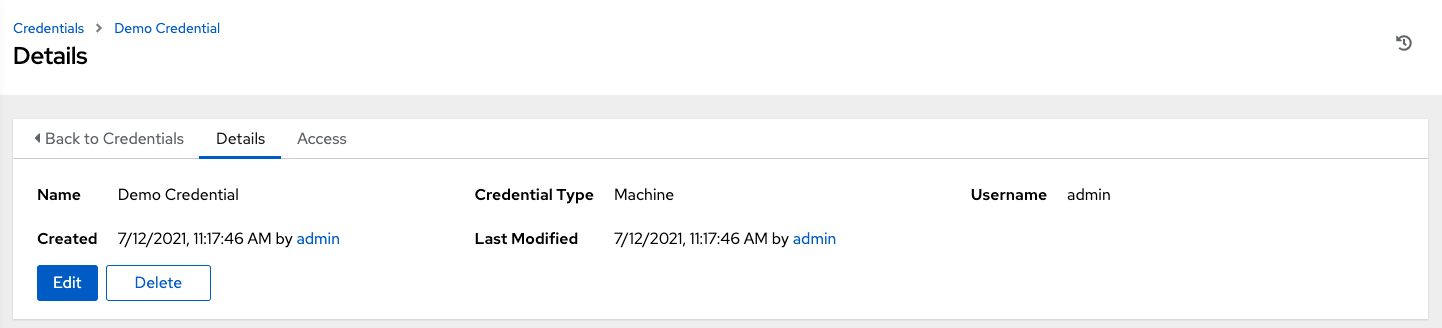

Demo Credential のリンクをクリックすると、この認証情報の 詳細 ビューに移動します。

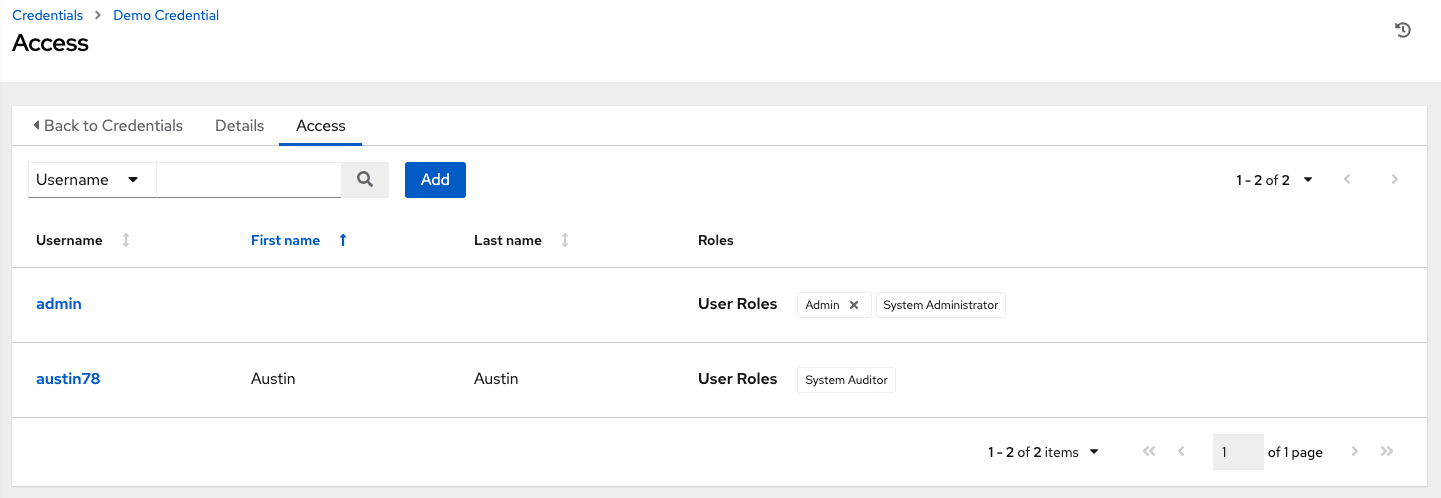

アクセス タブをクリックすると、この認証情報および付与されたロール (所有者、管理者、監査者など) に関連付けられたユーザーおよびチームが表示されます。

注釈

ロールが関連付けられた認証情報は、認証情報が別の組織に再割り当てされた後でも保持されます。

追加 ボタンをクリックして、追加のユーザーに、この デモ用認証情報 を割り当てることができます。ユーザーが存在しない場合は、ユーザー メニューから追加してください。詳細は、「ユーザー」セクションを参照してください。

10.3. 新規認証情報の追加¶

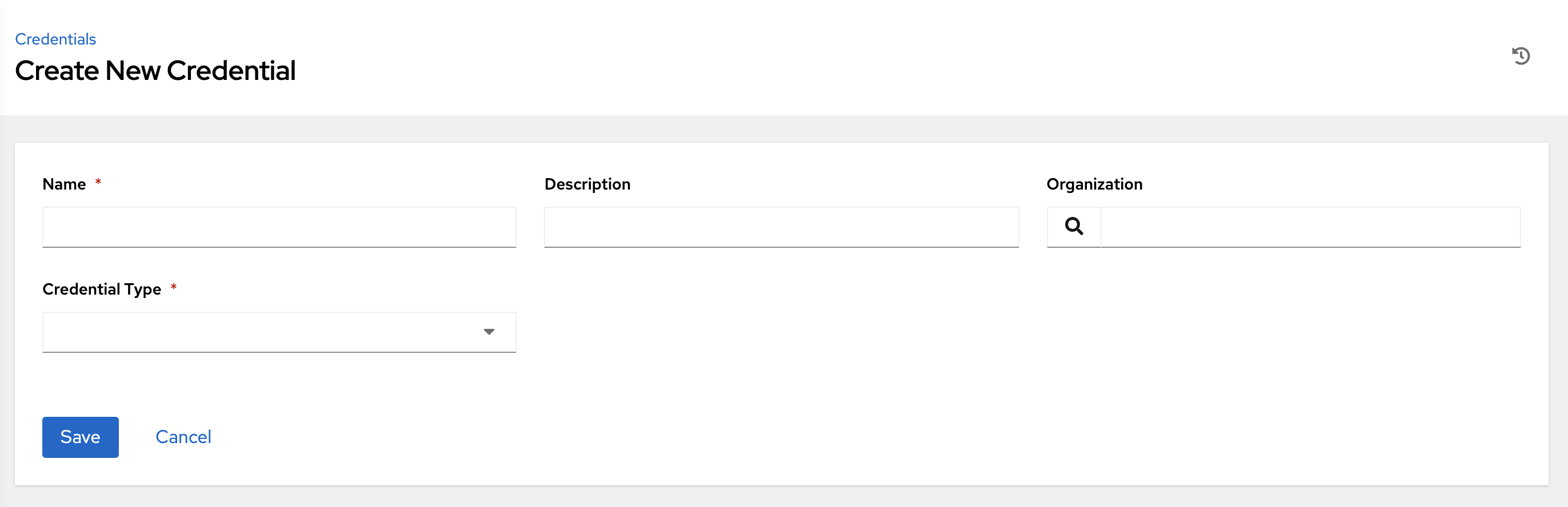

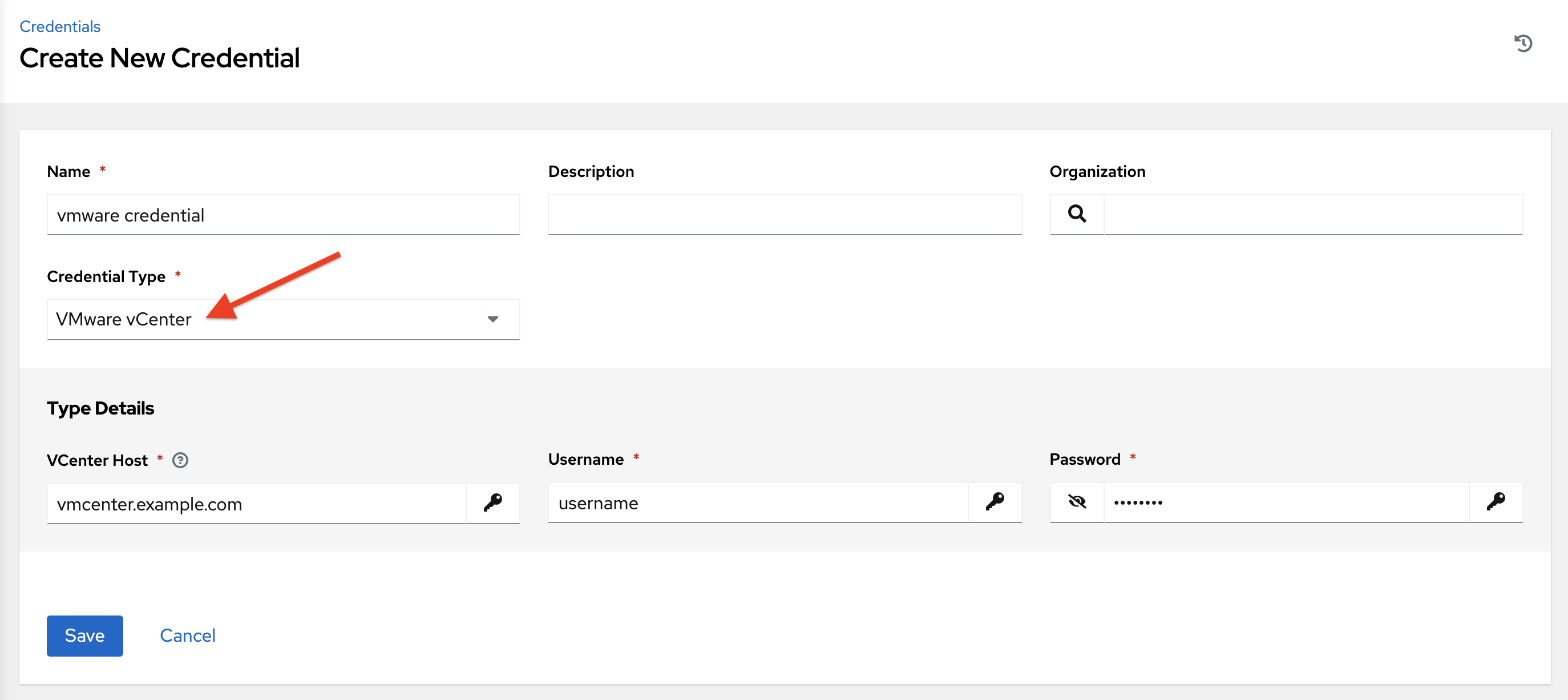

新規認証情報を作成するには、以下を実行します。

認証情報 画面から 追加 ボタンをクリックします。

名前 フィールドに新規の認証情報の名前を入力します。

オプションで、説明を入力し、認証情報が関連付けられている組織の名前を入力するか、選択します。

注釈

ある組織に関連付けられている一連のパーミッションを持つ認証情報は、認証情報が別の組織に再割り当てされた後も残ります。

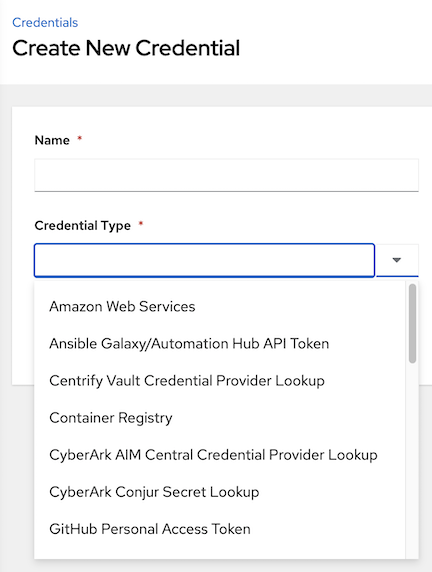

作成する認証情報のタイプを入力するか、または選択します。

次のセクション「認証情報タイプ」で説明されるように、選択した認証情報のタイプに応じて、適切な詳細を入力します。

完了したら 保存 をクリックします。

10.4. 認証情報タイプ¶

automation controller では、以下の認証情報タイプがサポートされます。

The credential types associated with Centrify, CyberArk, HashiCorp Vault, Microsoft Azure Key Management System (KMS), and Thycotic are part of the credential plugins capability that allows an external system to lookup your secrets information. See the シークレット管理システム section for further detail.

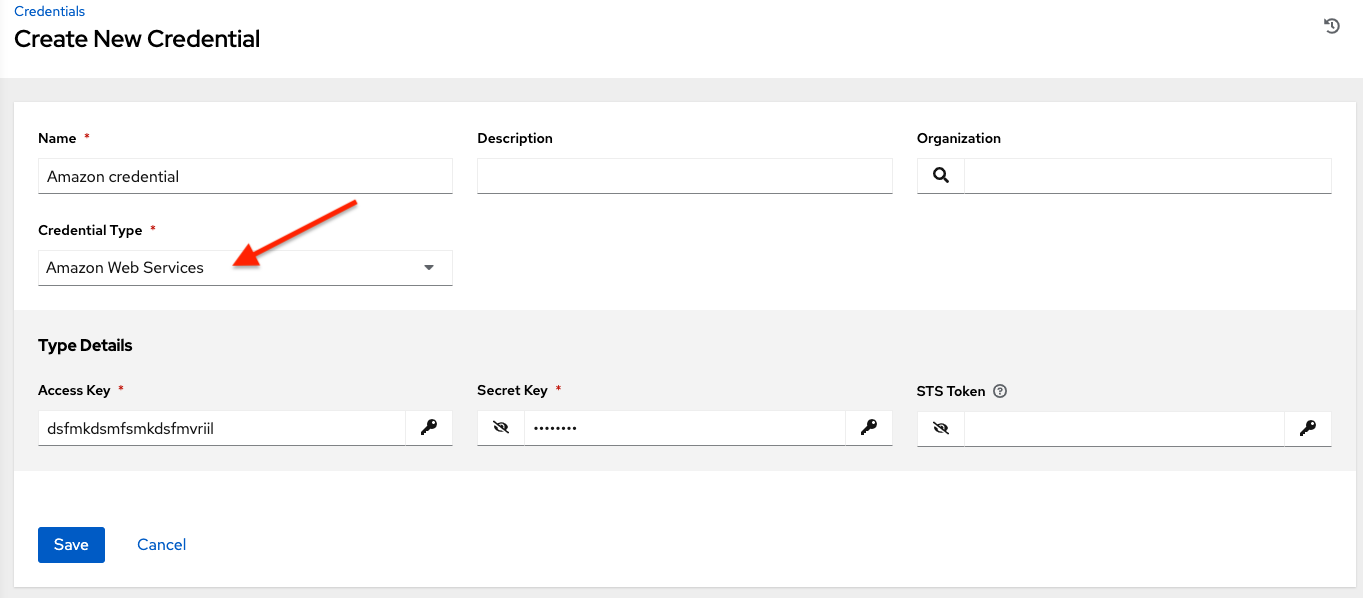

10.4.1. Amazon Web Services¶

この認証情報タイプを選択すると、クラウドインベントリーの Amazon Web Services との同期が可能になります。

automation controller は、以下のように、AWS 認証情報の環境変数を使用します。この環境変数は、ユーザーインターフェースのフィールドでプロンプトが表示されます。

AWS_ACCESS_KEY_ID

AWS_SECRET_ACCESS_KEY

AWS_SECURITY_TOKEN

従来の Amazon Web Services の認証情報は、AWS アクセスキー および 秘密鍵 で構成されています。

automation controller は、EC2 STS トークン (IAM STS 認証情報と呼ばれることもある) のサポートをサポートします。セキュリティートークンサービス (STS) は、AWS Identity and Access Management (IAM) ユーザーの一時的な、制限付き権限の認証情報を要求できる Web サービスです。IAM/EC2 STS トークンの詳細は、http://docs.aws.amazon.com/IAM/latest/UserGuide/id_credentials_temp.html を参照してください。

注釈

EC2 のタグの値にブール値 (yes/no/true/false) が含まれる場合、それらを引用符で囲む必要があります。

警告

暗黙的な IAM ロールの認証情報を使用するには、IAM ロールに依存して AWS API にアクセスする場合に AWS クラウド認証情報を automation controller で割り当てることはできません。AWS クラウド認証情報をジョブテンプレートに割り当てるのが良いと思われる場合でも、それを実行すると AWS 認証情報の使用が強制的に実行され、IAM ロールの認証情報が無視されます (これは boto ライブラリーを使用するため)。

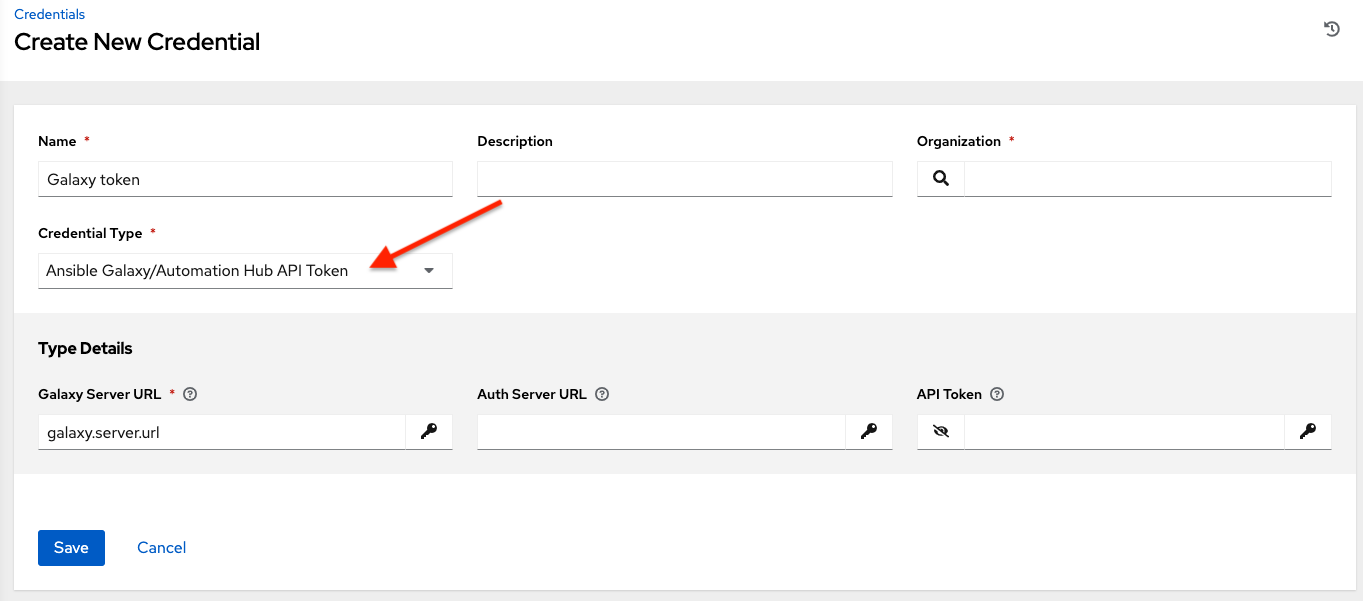

10.4.2. Ansible Galaxy/Automation Hub API トークン¶

この認証情報を選択すると、automation controller は Galaxy にアクセスしたり、ローカルの Automation Hub で公開されているコレクションを使用したりできます。詳細は「Hub でのコレクションの使用」を参照してください。この画面では、Galaxy サーバーの URL だけを入力する必要があります。

10.4.3. Centrify Vault Credential Provider Lookup¶

This is considered part of the secret management capability. See Centrify Vault Credential Provider Lookup for more detail.

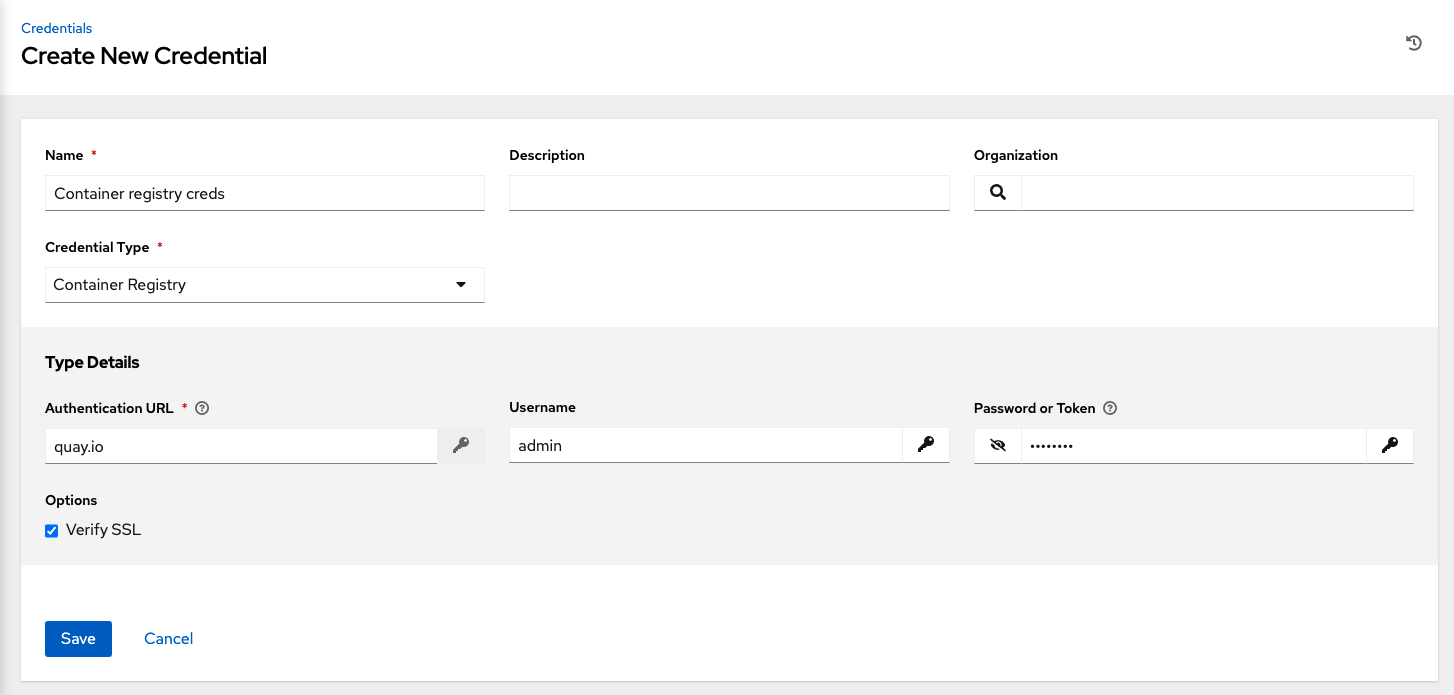

10.4.4. Container Registry¶

Selecting this credential allows the automation controller to access a collection of container images. See What is a container registry? for more information.

Aside from specifying a name, the Authentication URL is the only required field on this screen, and it is already pre-populated with a default value. You may change this default by specifying the authentication endpoint for a different container registry.

10.4.5. CyberArk AIM Credential Provider Lookup¶

This is considered part of the secret management capability. See CyberArk Central Credential Provider ルックアップ for more detail.

10.4.6. CyberArk Conjur Secret Lookup¶

This is considered part of the secret management capability. See CyberArk AIM Secret Lookup for more detail.

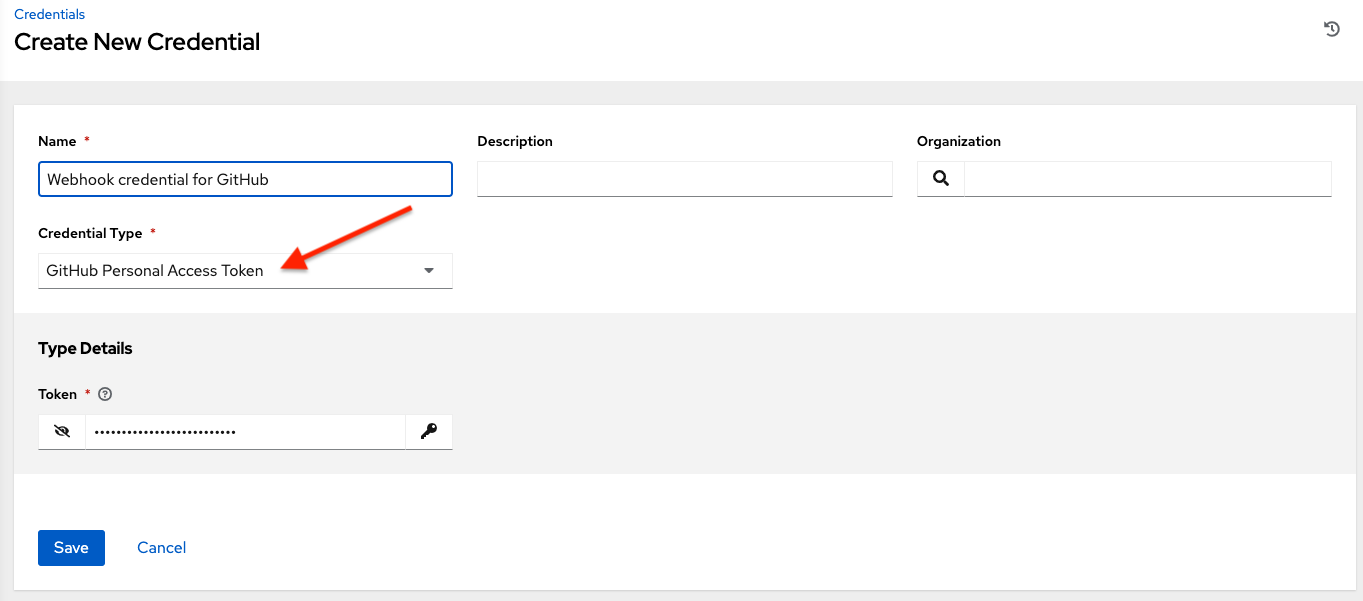

10.4.7. GitHub パーソナルアクセストークン¶

この認証情報を使用すると、GitHub で取得するパーソナルアクセストークン (PAT) を使用して GitHub にアクセスできます。詳細は、「Webhook の使用」を参照してください。この画面では、指定トークンの入力のみが必須の値となります。

GitHub PAT credentials require a value in the Token field, which is provided in your GitHub profile settings.

この認証情報は、Webhook リスナージョブで使用する GitHub への API 接続を確立し、ステータスの更新を送信するために使用できます。

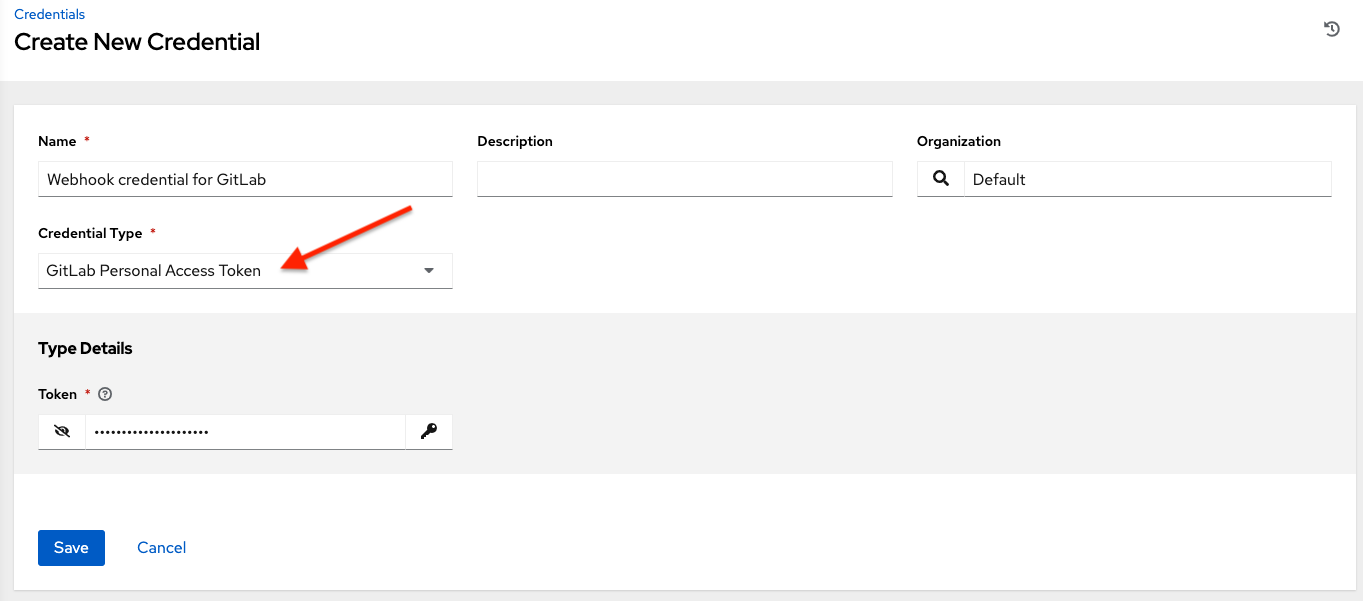

10.4.8. GitLab パーソナルアクセストークン¶

この認証情報を使用すると、GitLab で取得するパーソナルアクセストークン (PAT) を使用して GitLab にアクセスできます。詳細は、「Webhook の使用」を参照してください。この画面では、指定トークンの入力のみが必須の値となります。

GitLab PAT credentials require a value in the Token field, which is provided in your GitLab profile settings.

この認証情報は、Webhook リスナージョブで使用する GitLab への API 接続を確立し、ステータスの更新を送信するために使用できます。

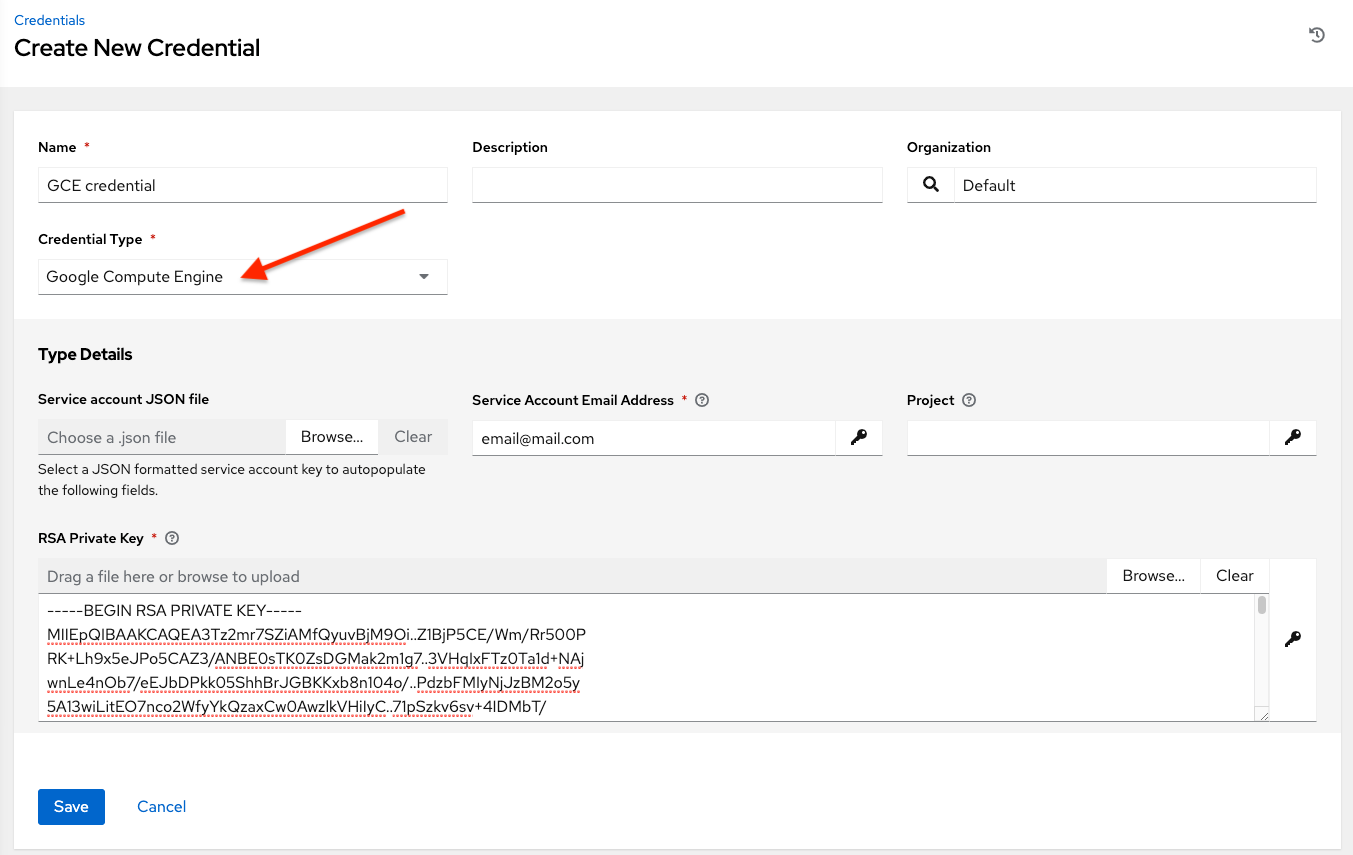

10.4.9. Google Compute Engine¶

この認証情報タイプを選択すると、クラウドインベントリーと Google Compute Engine (GCE) との同期が可能になります。

automation controller は、以下のように、GCE 認証情報の環境変数を使用します。この環境変数は、ユーザーインターフェースのフィールドでプロンプトが表示されます。

GCE_EMAIL

GCE_PROJECT

GCE_CREDENTIALS_FILE_PATH

GCE 認証情報には、以下の入力が必要になります。

サービスアカウントのメールアドレス: Google Compute Engine サービスアカウント に割り当てられるメールアドレス。

プロジェクト: オプションで GCE により割り当てられる識別情報、またはプロジェクト作成時に指定した一意のプロジェクト ID です。

サービスアカウント JSON ファイル: オプションで GCE サービスアカウントファイルをアップロードします。フォルダー (

) アイコンを使用して、他の Google Cloud Platform API との対話用に実行中のサービスやアプリケーションで使用できる特別なアカウント情報が含まれるファイルを参照します。これで、サービスアカウントや仮想マシンインスタンスへのパーミッションが付与されます。

) アイコンを使用して、他の Google Cloud Platform API との対話用に実行中のサービスやアプリケーションで使用できる特別なアカウント情報が含まれるファイルを参照します。これで、サービスアカウントや仮想マシンインスタンスへのパーミッションが付与されます。RSA 秘密鍵: サービスアカウントメールに関連付けられる PEM ファイル。

10.4.10. HashiCorp Vault Secret Lookup¶

This is considered part of the secret management capability. See HashiCorp Vault Secret Lookup for more detail.

10.4.11. HashiCorp Vault Signed SSH¶

This is considered part of the secret management capability. See HashiCorp Vault 署名の SSH for more detail.

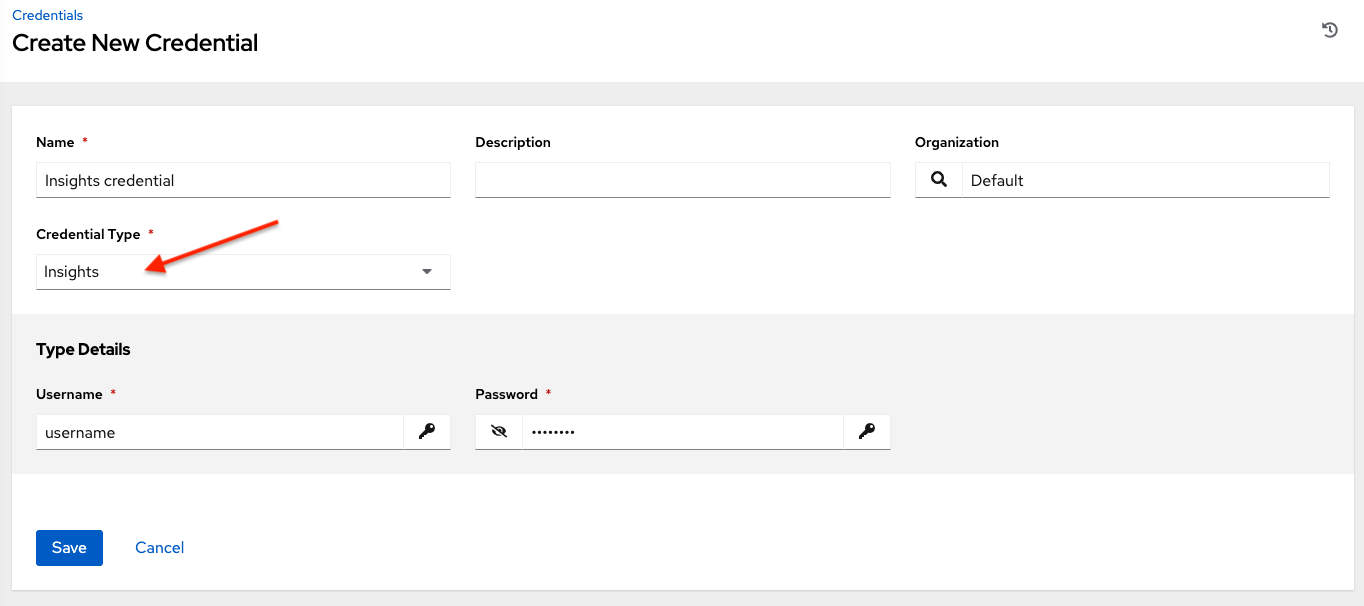

10.4.12. Insights¶

この認証情報タイプを選択すると、クラウドインベントリーと Red Hat Insights との同期が可能になります。

Insights 認証情報は Insights の ユーザー名 および パスワード で構成されています。これは、ユーザーの Red Hat カスタマーポータルアカウントのユーザー名およびパスワードになります。

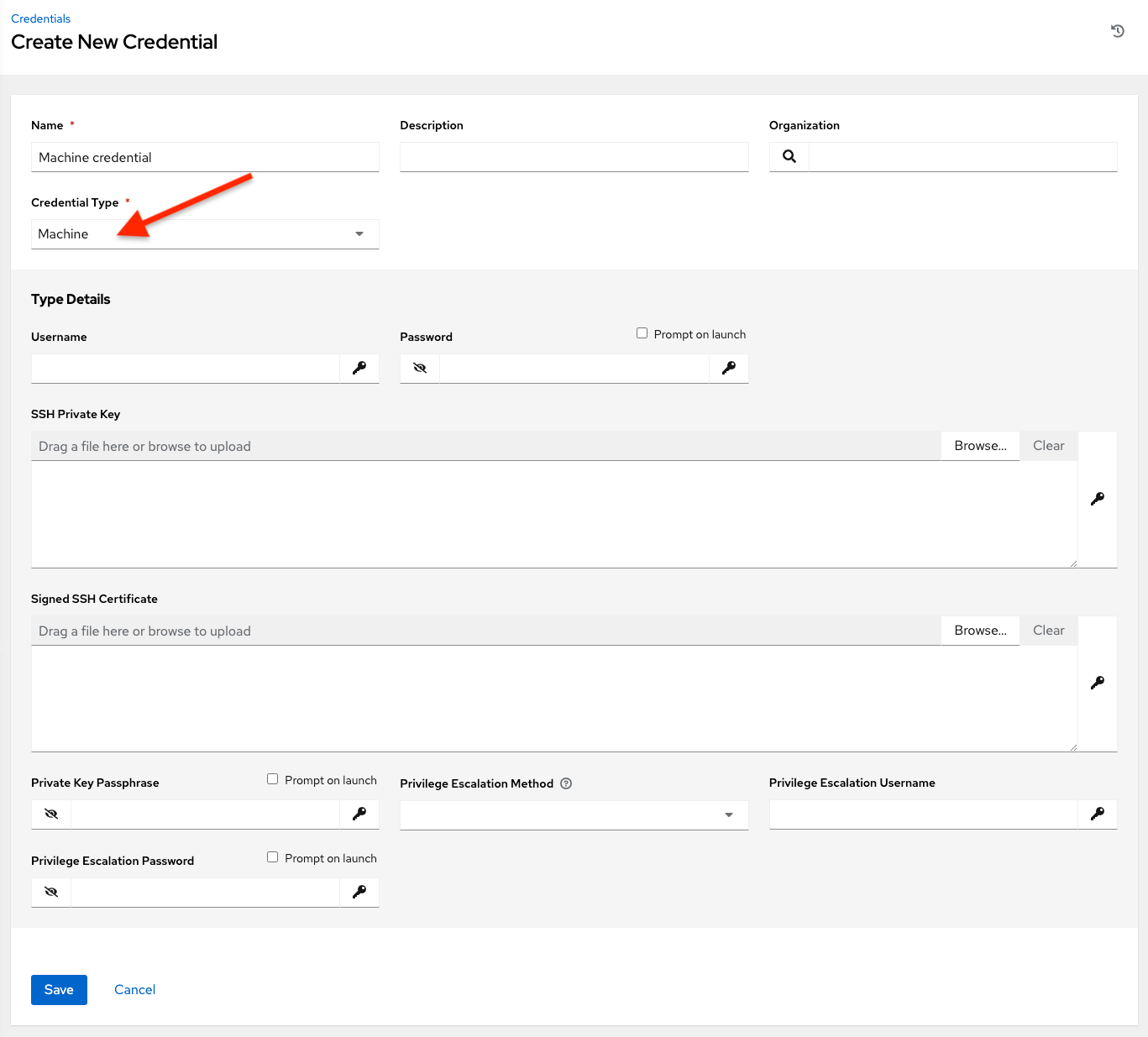

10.4.13. マシン¶

マシンの認証情報により、automation controller は管理対象のホストで Ansible を起動できます。コマンドラインで Ansible を使用するように、SSH ユーザー名を指定し、必要に応じてパスワードや SSH キー、キーのパスワードを指定したり、automation controller からデプロイメント時にユーザーのパスワード入力を求めるプロンプトを表示したりできます。これらは ssh および Playbook のユーザーレベルの権限昇格のアクセスを定義し、リモートホストで Playbook を実行するためにジョブを送信する際に使用されます。ネットワーク接続 (httpapi、netconf、および network_cli) では、認証タイプに マシン を使用します。

マシン/SSH の認証情報は、環境変数を使用しません。代わりに、ansible -u フラグを使用してユーザー名を渡し、下層の SSH クライアントがプロンプトで確認した時に SSH パスワードを対話的に書き込みます。

マシンの認証情報には、設定可能ないくつかの属性があります。

ユーザー名: SSH 認証に使用されるユーザー名。

パスワード: SSH 認証に使用される実際のパスワード。このパスワードは、入力されている場合はデータベースに暗号化された状態で保存されます。または 起動プロンプト を選択することで、起動時にユーザーにパスワードの入力を求めるように automation controller を設定できます。この場合は、ジョブの起動時にダイアログが開き、ユーザーにはパスワードとパスワードの確認の入力が求められます。

SSH 秘密鍵: マシンの認証情報についての SSH 秘密鍵をコピーするか、またはドラッグアンドドロップします。

秘密鍵のパスフレーズ: SSH 秘密鍵がパスワードで保護される場合は、秘密鍵の鍵パスワードを設定できます。このパスワードは、入力されている場合、データベースに暗号化された状態で保存できます。または 起動プロンプト を選択することで、起動時にユーザーにパスワードの入力を求めるように automation controller を設定できます。この場は合、ジョブの起動時にダイアログが開き、ユーザーにパスワードの入力とパスワードの確認を求めるプロンプトが表示されます。

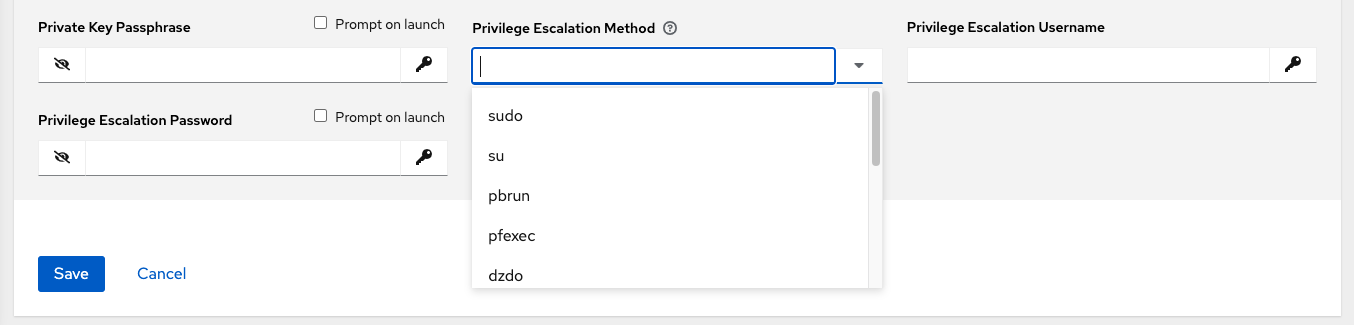

権限昇格メソッド: 固有のユーザーに対して権限昇格タイプを指定します。これは、

--become-method=BECOME_METHODパラメーターの指定に似ています。BECOME_METHODは、以下で記載する一般的なメソッドのいずれかか、独自に記述したカスタムのメソッドを指定できます。メソッド名を入力しはじめると、適切な名前が自動的に入力されます。

選択肢が空白: タスク/プレイの

becomeがyesに設定されており、何も選択されていない場合には、デフォルトのsudoに設定されます。sudo: スーパーユーザー (root ユーザー) の権限で単一コマンドを実行します。

su: スーパーユーザー (root ユーザー) アカウント (または他のユーザーアカウント) に切り替えます。

pbrun: 制御されたアカウントでアプリケーションまたはコマンドが実行されるように要求し、詳細レベルのroot 権限の委譲およびキーのロギングを可能にします。

pfexec: 特定のユーザーまたはグループ ID などの事前に定義されたプロセス属性を使用してコマンドを実行します。

dzdo: Centrify の Active Directory サービス (Centrify の site on DZDO を参照) の RBAC 情報を使用する sudo の強化バージョン

pmrun: 制御されたアカウントでアプリケーションが実行されるように要求します (Privilege Manager for Unix 6.0 を参照)。

runas: 現在のユーザーとして実行可能にします。

enable: ネットワークデバイスで昇格権限に切り替えます。

doas: リモート/ログインユーザーが、doas (「Do as user」) ユーティリティーを使用して別のユーザーとしてコマンドを実行できます。

ksu: リモートユーザー/ログインユーザーが Kerberos アクセスで別のユーザーとしてコマンドを実行できるようにします。

machinectl: systemd マシンマネージャーを使用してコンテナーを管理できます。

sesu: リモートユーザー/ログインユーザーが CA Privileged Access Manager を使用して別のユーザーとしてコマンドを実行できるようにします。

注釈

カスタムの become プラグインは、Ansible 2.8 以降でのみ利用できます。このプラグインの概念に関する詳細は、「Understanding Privilege Escalation https://docs.ansible.com/ansible/latest/user_guide/become.html」および「list of become plugins https://docs.ansible.com/ansible/latest/plugins/become.html#plugin-list」を参照してください。

権限昇格のユーザー名 フィールドは、権限昇格のオプションが選択されている場合にのみ表示されます。リモートシステムで権限昇格で使用するユーザー名を入力します。

権限昇格のパスワード: フィールドは、権限昇格のオプションが選択されている場合にのみ表示されます。リモートシステムでの選択した権限昇格タイプでユーザーを認証するために使用される実際のパスワードを入力します。このパスワードは、入力されている場合にデータベースに暗号化された状態で保存できます。または 起動プロンプト を選択することで、起動時にユーザーにパスワードの入力を求めるように automation controller を設定できます。この場は合、ジョブの起動時にダイアログが開き、ユーザーにはパスワードの入力とパスワードの確認が求められます。

注釈

automation controller は sudo を起動して sudo ユーザーに切り換える前にホストとの認証された SSH 接続を確立する必要があるため、Sudo パスワードは SSH パスワードまたは SSH 秘密鍵と併用する必要があります。

警告

スケジュール済みジョブ で使用される認証情報については 起動プロンプト で設定することはできません。

10.4.14. Microsoft Azure Key Vault¶

This is considered part of the secret management capability. See Microsoft Azure Key Vault for more detail.

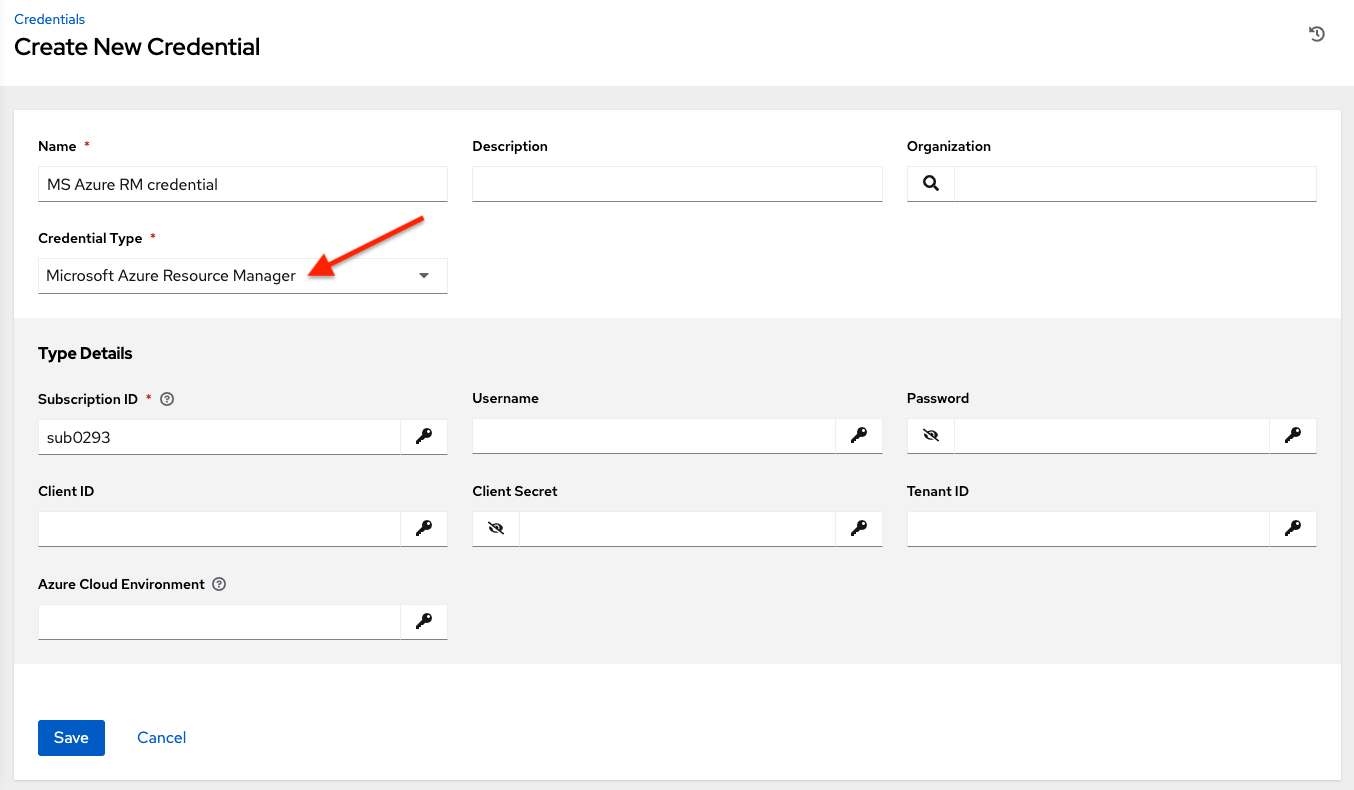

10.4.15. Microsoft Azure Resource Manager¶

この認証情報タイプを選択すると、クラウドインベントリーと Microsoft Azure Resource Manager との同期が可能になります。

Microsoft Azure Resource Manager の認証情報には、設定可能ないくつかの属性があります。

サブスクリプション ID: Microsoft Azure アカウントのサブスクリプション UUID (必須)。

ユーザー名: Microsoft Azure アカウントへの接続に使用するユーザー名。

パスワード: Microsoft Azure アカウントへの接続に使用するパスワード。

クライアント ID: Microsoft Azure アカウントのクライアント ID。

クライアントシークレット: Microsoft Azure アカウントのクライアントシークレット。

テナント ID: Microsoft Azure アカウントのテナント ID。

Azure クラウド環境: Azure クラウドまたは Azure スタック環境に関連付けられる変数。

これらのフィールドは API の変数に相当します。サービスプリンシパルの認証情報を渡すには、以下の変数を定義します。

AZURE_CLIENT_ID

AZURE_SECRET

AZURE_SUBSCRIPTION_ID

AZURE_TENANT

AZURE_CLOUD_ENVIRONMENT

Active Directory のユーザー名/パスワードのペアを渡すには、以下の変数を定義します。

AZURE_AD_USER

AZURE_PASSWORD

AZURE_SUBSCRIPTION_ID

認証情報はパラメーターとして Playbook 内のタスクに渡すこともできます。優先される順序は、パラメーター、環境変数、および最後にホームディレクトリーにあるファイルになります。

認証情報をパラメーターとしてタスクに渡すには、サービスプリンシパルの認証情報についての以下のパラメーターを使用します。

client_id

secret

subscription_id

tenant

azure_cloud_environment

または Active Directory のユーザー名/パスワードについての以下のパラメーターを渡します。

ad_user

password

subscription_id

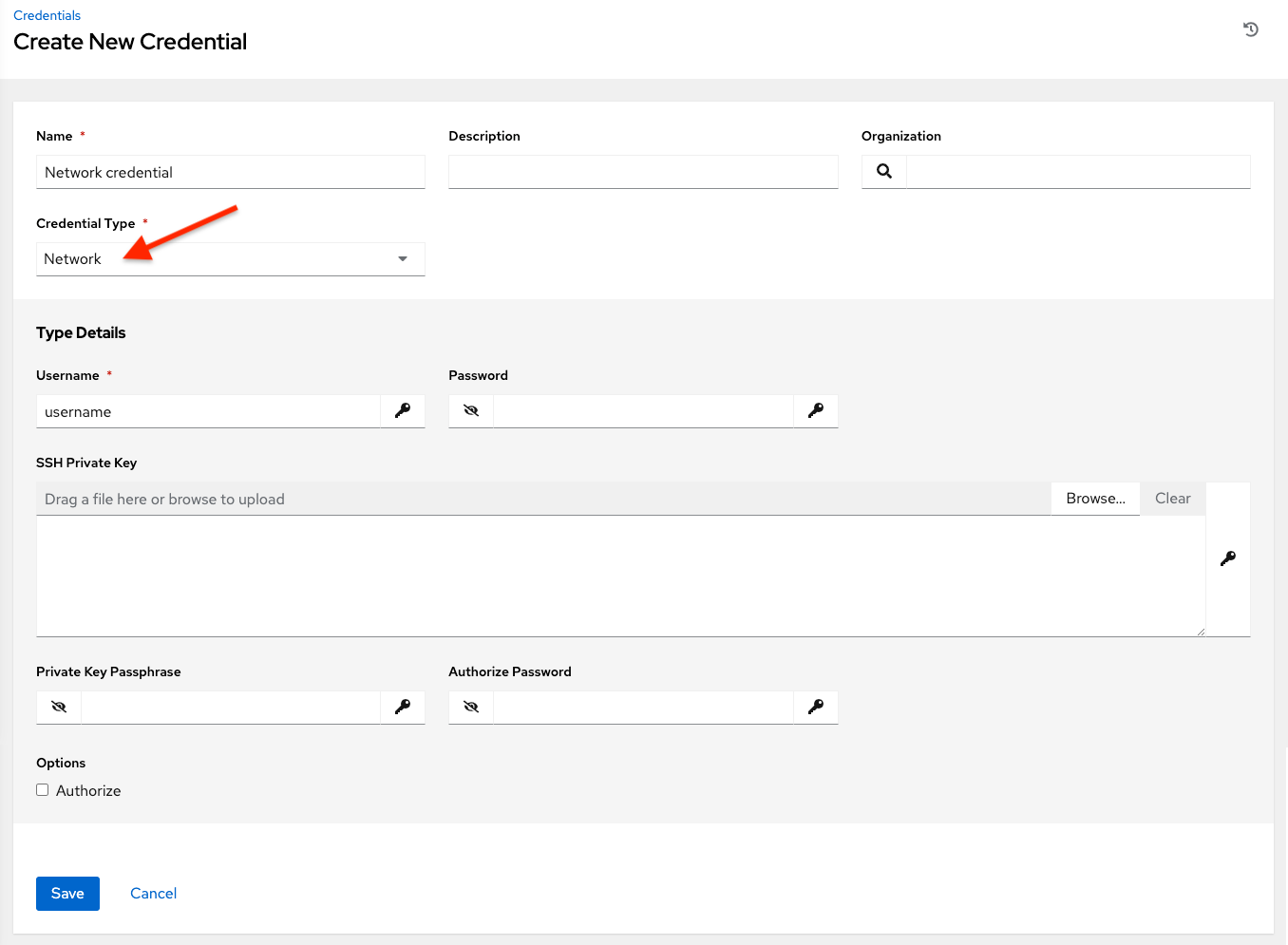

10.4.16. ネットワーク¶

provider を使用した local 接続で、Ansible ネットワークモジュールでネットワークデバイスに接続して管理する場合に のみ、ネットワーク認証タイプを選択します。ネットワークデバイスに接続する場合は、認証タイプが接続タイプに一致する必要があります。

providerを使用したlocal接続の場合は、認証情報タイプは ネットワーク に指定する必要があります。それ以外のネットワーク接続 (

httpapi、netconfおよびnetwork_cli) については、認証情報タイプは マシン に指定する必要があります。

ネットワークデバイスで利用可能な接続タイプの概要は、「Multiple Communication Protocols 」を参照してください。

automation controller は、以下のように、ネットワーク認証情報の環境変数を使用します。この環境変数は、ユーザーインターフェースのフィールドでプロンプトが表示されます。

ANSIBLE_NET_USERNAME

ANSIBLE_NET_PASSWORD

ネットワークの認証情報には、設定可能ないくつかの属性があります。

ユーザー名: ネットワークデバイスと併用するユーザー名 (必須)。

パスワード: ネットワークデバイスと併用するパスワード。

SSH 秘密鍵: ユーザーを SSH 経由でネットワークに対して認証するために使用される実際の SSH 秘密鍵をコピーするか、またはドラッグアンドドロップします。

秘密鍵のパスフレーズ: ユーザーを SSH 経由でネットワークに対して認証するために使用する秘密鍵の実際のパスフレーズ。

認証: 「オプション」フィールドから選択し、特権モードになるかどうか制御します。

認証 にチェックを付けた場合は、認証パスワード フィールドに、特権モードにアクセスするパスワードを入力します。

詳細情報は、 Inside Playbook ブログ「 Porting Ansible Network Playbooks with New Connection Plugins」を参照してください。

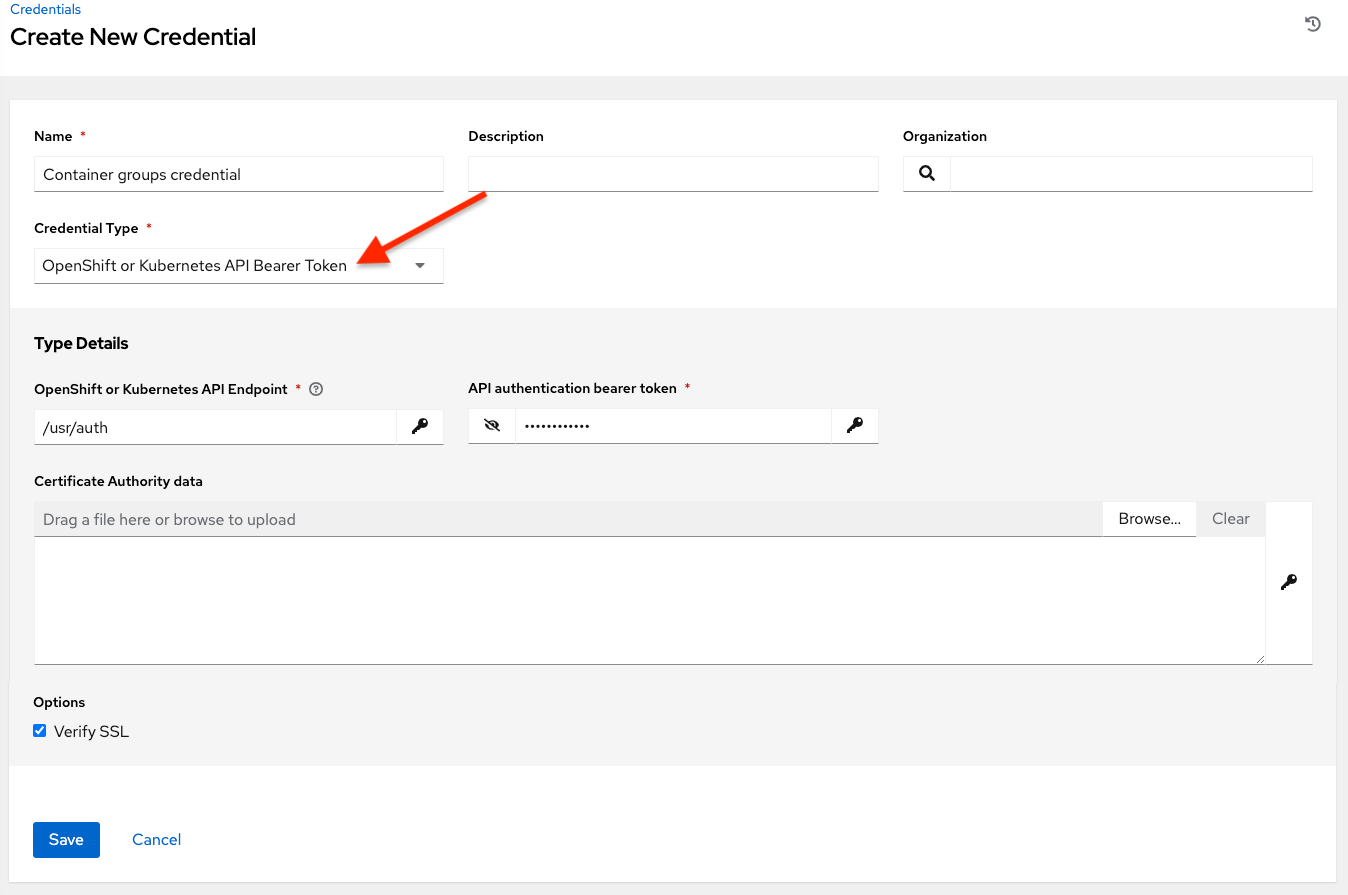

10.4.17. OpenShift または Kubernetes API Bearer トークン¶

この認証情報タイプを選択すると、Kubernetes または OpenShift コンテナーを指すインスタンスグループを作成できます。この概念の詳細は、「コンテナーおよびインスタンスグループ」を参照してください。

コンテナー認証情報には次の入力が必要です。

OpenShift or Kubernetes API Endpoint (必須): OpenShift または Kubernetes コンテナーへの接続に使用されるエンドポイントです。

API Authentication Bearer Token (必須): 接続の認証に使用されるトークンです。

Verify SSL: このオプション (任意) を選択すると、サーバーの SSL 証明書が有効かつ信頼されていることを検証できるようになります。内部またはプライベートの CA を使用する環境では、このオプションの選択を解除して、検証を無効にします。

Certificate Authority Data: 指定された場合は、証明書を貼り付けるときに

BEGIN CERTIFICATEおよびEND CERTIFICATEの行を含めます。

A ContainerGroup is a type of InstanceGroup that has an associated Credential that allows for connecting to an OpenShift cluster. To set up a container group, you must first have the following:

A namespace you can launch into (every cluster has a “default” namespace, but you may want to use a specific namespace)

A service account that has the roles that allow it to launch and manage Pods in this namespace

If you will be using execution environments in a private registry, and have a Container Registry credential associated to them in the automation controller, the service account also needs the roles to get, create, and delete secrets in the namespace. If you do not want to give these roles to the service account, you can pre-create the

ImagePullSecretsand specify them on the pod spec for the ContainerGroup. In this case, the execution environment should NOT have a Container Registry credential associated, or the controller will attempt to create the secret for you in the namespace.A token associated with that service account (OpenShift or Kubernetes Bearer Token)

A CA certificate associated with the cluster

This section describes creating a Service Account in an Openshift cluster (or K8s) in order to be used to run jobs in a container group via automation controller. After the Service Account is created, its credentials are provided to the controller in the form of an Openshift or Kubernetes API bearer token credential. Below describes how to create a service account and collect the needed information for configuring automation controller.

To configure the controller:

To create a service account, you may download and use this sample service account,

containergroup saand modify it as needed to obtain the above credentials.Apply the configuration from

containergroup-sa.yml:oc apply -f containergroup-sa.yml

Get the secret name associated with the service account:

export SA_SECRET=$(oc get sa containergroup-service-account -o json | jq '.secrets[0].name' | tr -d '"')

Get the token from the secret:

oc get secret $(echo ${SA_SECRET}) -o json | jq '.data.token' | xargs | base64 --decode > containergroup-sa.tokenGet the CA cert:

oc get secret $SA_SECRET -o json | jq '.data["ca.crt"]' | xargs | base64 --decode > containergroup-ca.crt

Use the contents of

containergroup-sa.tokenandcontainergroup-ca.crtto provide the information for the OpenShift または Kubernetes API Bearer トークン required for the container group.

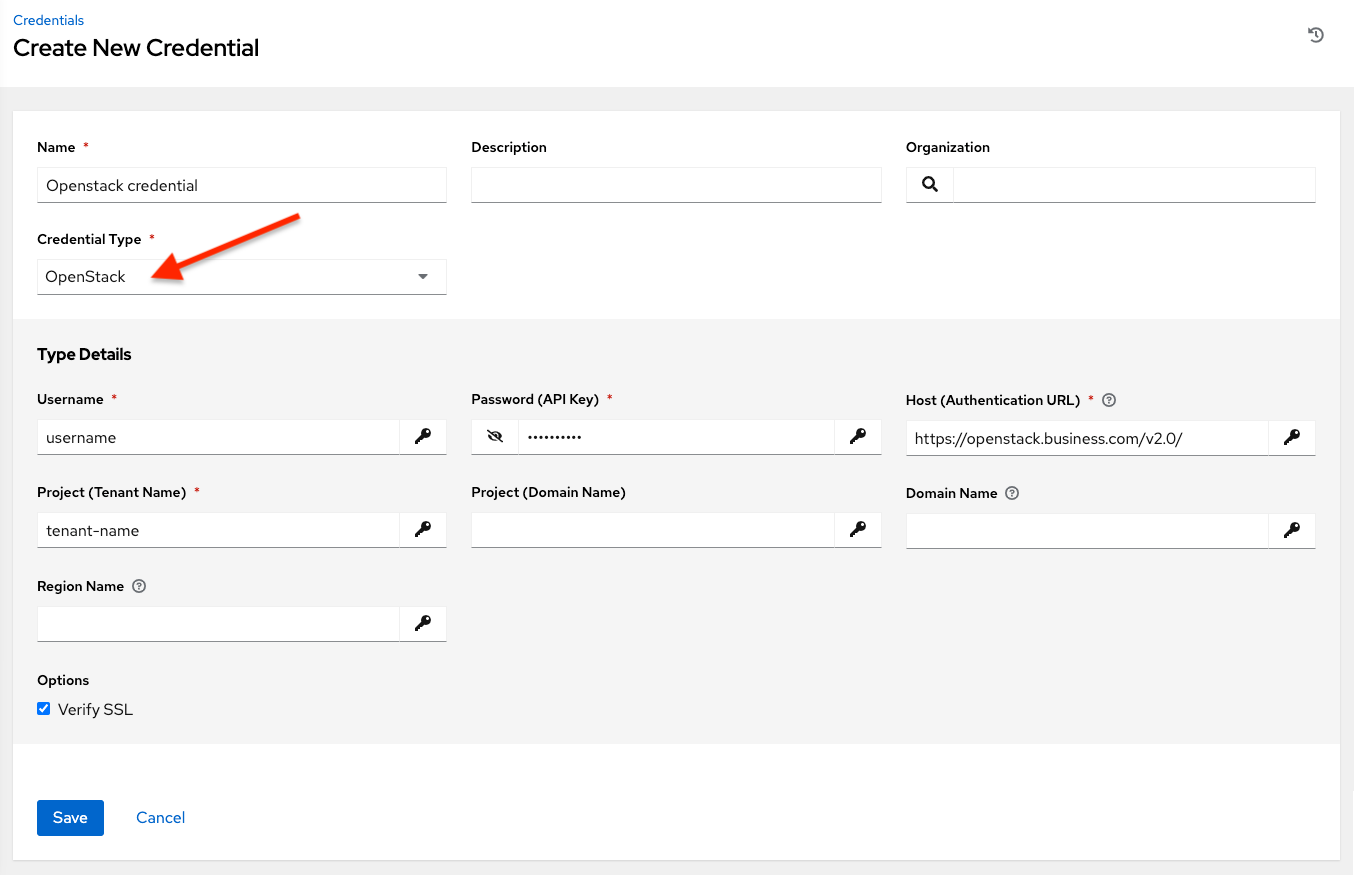

10.4.18. OpenStack¶

この認証情報タイプを選択すると、クラウドインベントリーと OpenStack との同期が可能になります。

OpenStack 認証情報には、以下の入力が必要になります。

ユーザー名: OpenStack への接続に使用するユーザー名。

パスワード (API キー): OpenStack に接続するために使用するパスワードまたは API キー

ホスト (認証 URL): 認証に使用するホスト。

プロジェクト (テナント名): OpenStack に使用されるテナント名またはテナント ID。通常、この値はユーザー名と同じです。

プロジェクト (ドメイン名): 必要に応じてドメインに関連付けられたプロジェクト名を指定します。

ドメイン名: オプションで OpenStack への接続に使用する FQDN を指定します。

OpenStack クラウド認証情報の使用を検討している場合は、サンプルの Playbook などの詳細について、「クラウド認証情報の利用」を参照してください。

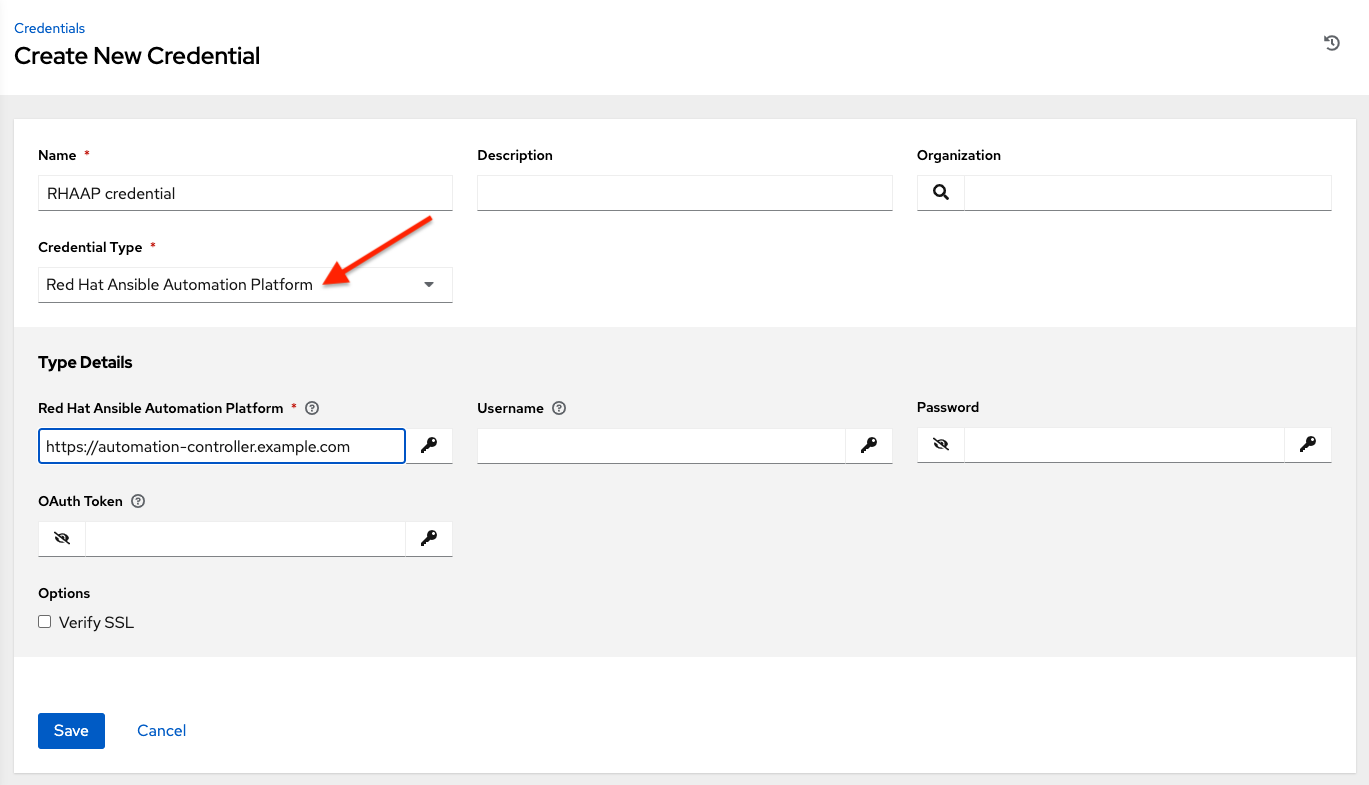

10.4.19. Red Hat Ansible Automation Platform¶

この認証情報を選択すると、別の automation controller インスタンスにアクセスできます。

Automation controller 認証情報には、以下の入力が必要になります。

Controller Hostname (コントローラーのホスト名): 接続先となる他のインスタンスのベース URL または IP アドレス。

ユーザー名: 接続に使用するユーザー名。

パスワード: 接続に使用するパスワード。

OAuth トークン: ユーザー名とパスワードが使用されない場合は、認証に使用する OAuth トークンを指定します。

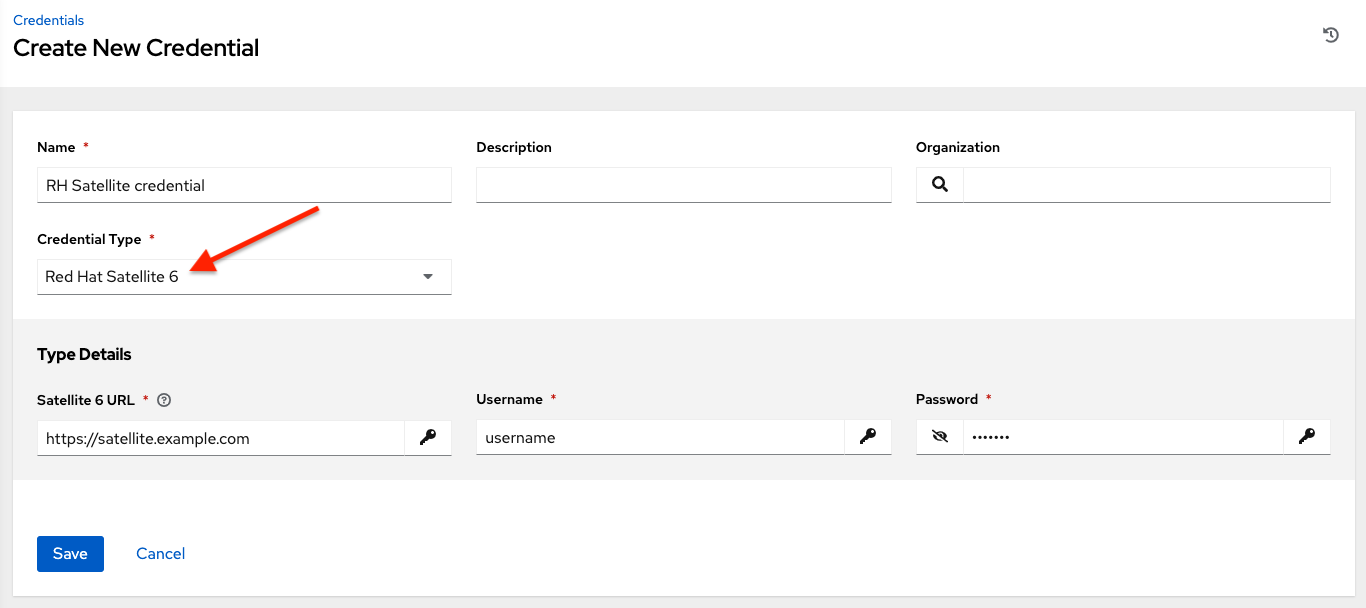

10.4.20. Red Hat Satellite 6¶

この認証情報タイプを選択すると、クラウドインベントリーと Red Hat Satellite 6 との同期が可能になります。

automation controller は、ユーザーインターフェースでプロンプト表示されたフィールドの内容をもとに Satellite 設定ファイルを記述します。ファイルへの絶対パスは、以下の環境変数に設定されます。

FOREMAN_INI_PATH

Satellite の認証情報には、以下の入力が必要になります。

Satellite 6 URL: 接続先の Satellite 6 URL または IP アドレス。

ユーザー名: Satellite 6 への接続に使用するユーザー名。

パスワード: Satellite 6 への接続に使用するパスワード。

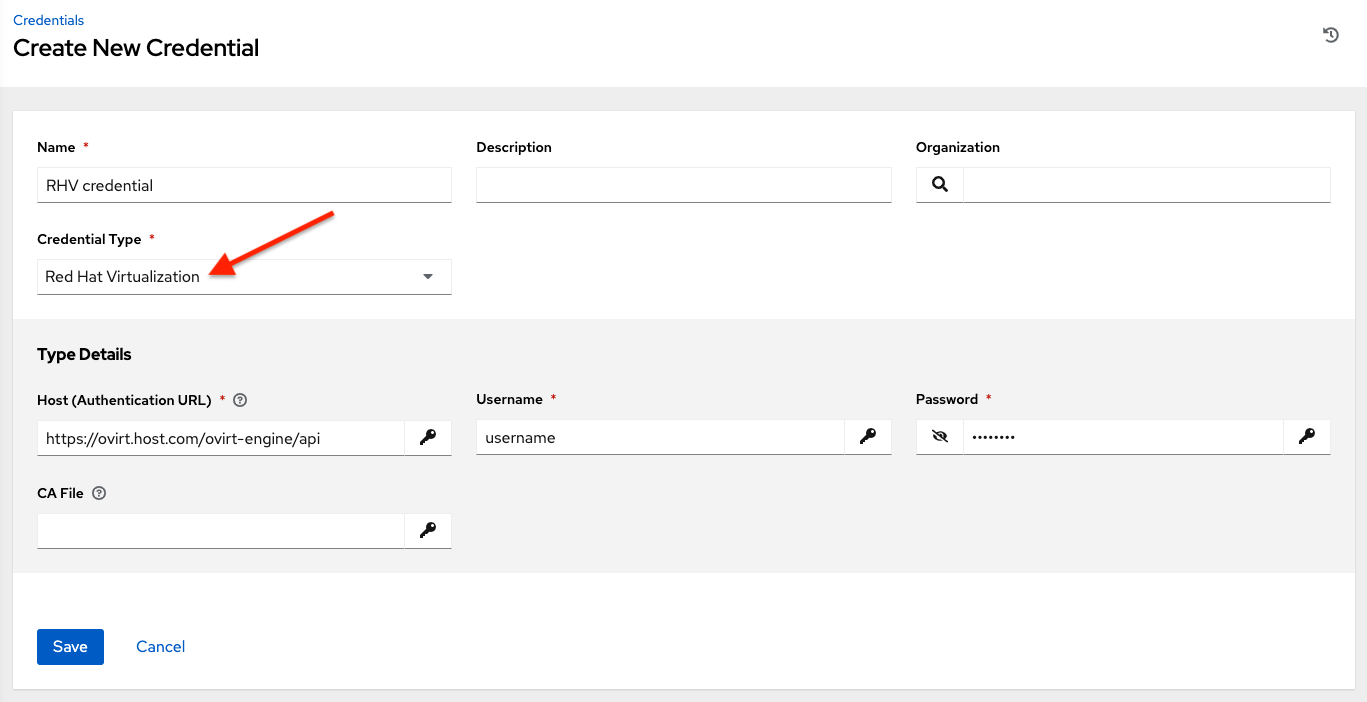

10.4.21. Red Hat Virtualization¶

この認証情報では、Red Hat Virtualization (RHV) が管理の Ansible の oVirt4.py 動的インベントリープラグインに automation controller がアクセスできるようになります。

automation controller は、以下のように、Red Hat Virtualization の認証情報の環境変数を使用します。この環境変数は、ユーザーインターフェースのフィールドでプロンプトが表示されます。

OVIRT_URL

OVIRT_USERNAME

OVIRT_PASSWORD

RHV の認証情報には、以下の入力が必要になります。

ホスト (認証URL): 接続するホストの URL または IP アドレス。インベントリーと同期するには、認証情報の URL にパス

ovirt-engine/apiを指定する必要があります。ユーザー名: oVirt4 への接続に使用するユーザー名。これを成功させるには、ドメインプロファイル (

username@ovirt.host.comなど) を指定する必要があります。パスワード: 接続に使用するパスワード。

CA File (CA ファイル): オプションで、oVirt 証明書ファイルへの絶対パスを指定します (拡張子は

.pem、.cerおよび.crtにすることができますが、一貫性を保つためになるべく.pemにします)。

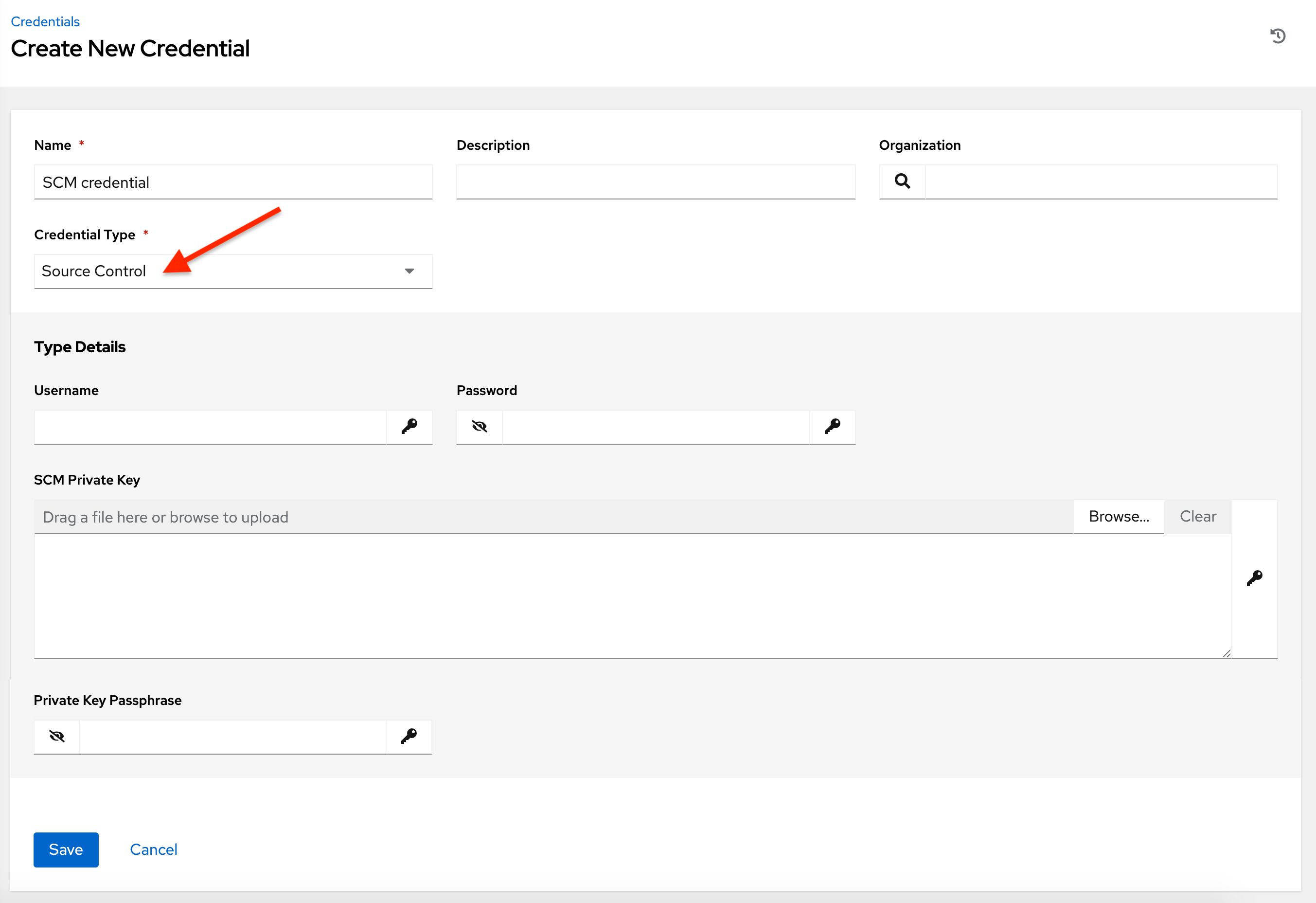

10.4.22. ソースコントロール¶

SCM (ソースコントロール) 認証情報は、ローカルソースコードのリポジトリーを、Git、Subversion などのリモートのリビジョンコントロールシステムからクローン作成したり、更新したりするためにプロジェクトで使用されます。

ソースコントロールの認証情報には、設定可能ないくつかの属性があります。

ユーザー名: ソースコントロールシステムと併用するユーザー名。

パスワード: ソースコントロールシステムと併用するパスワード。

SCM 秘密鍵: ユーザーを SSH 経由でソースコントロールシステムに対して認証するために使用される実際の SSH 秘密鍵をコピーするか、またはドラッグアンドドロップします。

秘密鍵のパスフレーズ: 使用される SSH 秘密鍵がパスフレーズで保護される場合、秘密鍵のパスフレーズを設定できます。

注釈

ソースコントロールの認証情報は「起動プロンプト」として設定することはできません。ソースコントロールの認証情報に GitHub アカウントを使用しており、アカウントで 2FA (Two Factor Authenication) が有効になっている場合は、アカウントのパスワードではなく、パスワードフィールドでパーソナルアクセストークンを使用する必要があります。

10.4.23. Thycotic DevOps Secrets Vault¶

This is considered part of the secret management capability. See Thycotic DevOps Secrets Vault for more detail.

10.4.24. Thycotic Secret Server¶

This is considered part of the secret management capability. See Thycotic Secret Server for more detail.

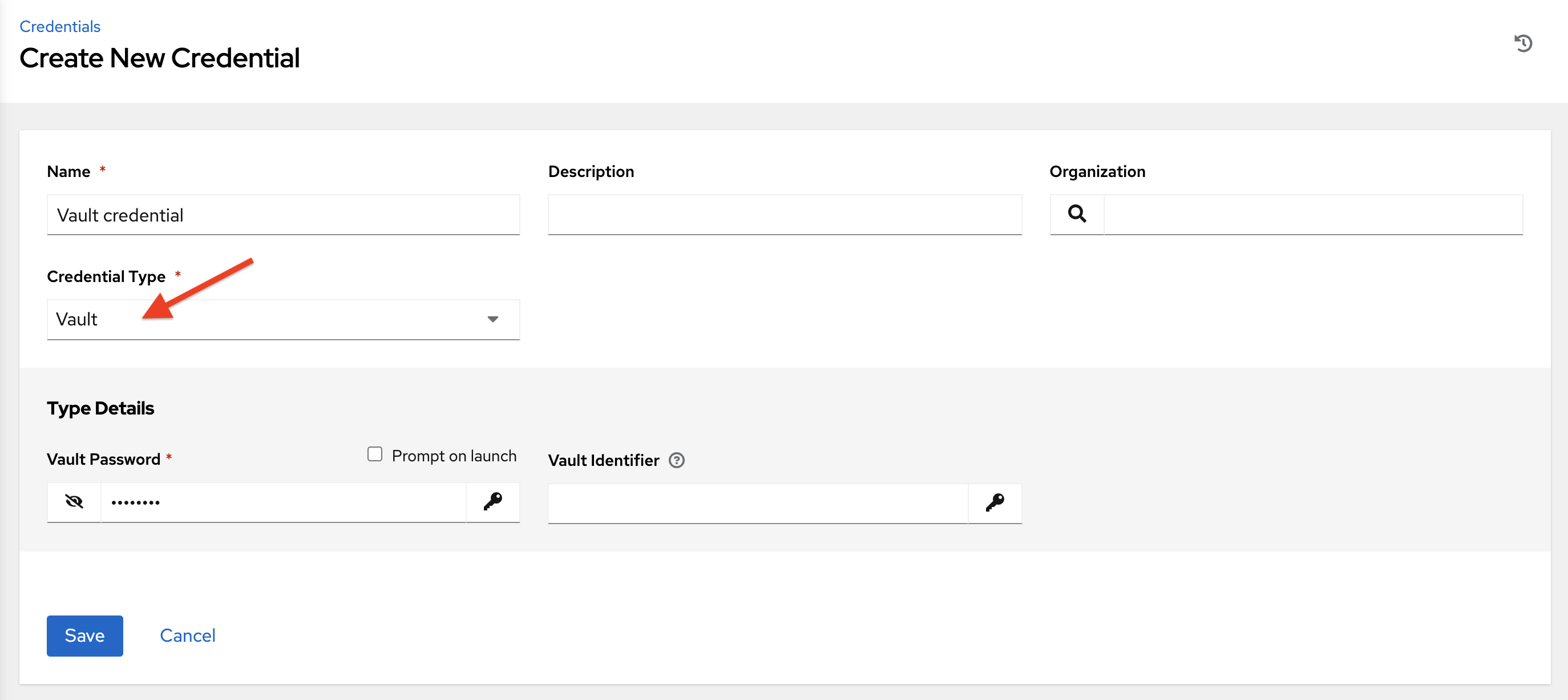

10.4.25. Vault¶

この認証情報タイプを選択すると、インベントリーと Ansible Vault との同期が可能になります。

Vault 認証情報では、Vault パスワード と、オプションで複数の Vault 認証情報が適用される場合には Vault 識別子 が必要です。automation controller の複数 Vault のサポートについては、Automation Controller Administration Guide の「複数の Vault 認証情報」セクションを参照してください。

起動プロンプト を選択することで、起動時にユーザーにパスワードの入力を求めるように automation controller を設定できます。この場合は、ジョブの起動時にダイアログが開き、ユーザーにはパスワードの入力とパスワードの確認が求められます。

警告

スケジュール済みジョブ で使用される認証情報については 起動プロンプト で設定することはできません。

Ansible Vault の詳細は、http://docs.ansible.com/ansible/playbooks_vault.html を参照してください。

10.4.26. VMware vCenter¶

この認証情報タイプを選択すると、インベントリーと VMware vCenter との同期が可能になります。

automation controller は、以下のように、VMware vCenter 認証情報の環境変数を使用します。この環境変数は、ユーザーインターフェースのフィールドでプロンプトが表示されます。

VMWARE_HOST

VMWARE_USER

VMWARE_PASSWORD

VMWARE_VALIDATE_CERTS

VMware の認証情報には、以下の入力が必要になります。

vCenter ホスト: 接続先の vCenter ホスト名または IP アドレス。

ユーザー名: vCenter への接続に使用するユーザー名。

パスワード: vCenter への接続に使用するパスワード。

注釈

VMware ゲストツールがインスタンスで実行されていない場合、VMware インベントリーの同期により、そのインスタンスの IP アドレスが返されない場合があります。