알려진 문제¶

ansible-runner 구성 요소가 예상대로 작동하지 않음¶

ansible-runner 구성 요소를 시작하는 방식(컨트롤러가 플레이북을 실행하기 위해 시작하는 execution environment 내에서 실행 가능)에 변경 사항이 적용되어 이전 버전과의 비호환성이 발생했습니다. 사용 중인 플랫폼 버전에 해당하는 기본 execution environments 위에 항상 다시 빌드하는 것이 좋습니다. 이것은 일반적으로 업그레이드할 수 있는 이상적인 방법이어야 합니다.

삭제된 기본 orgs에서 중복된 Ansible-Galaxy 인증 정보가 생성됨¶

기본 조직을 삭제할 때 후속 설치를 실행할 수 있지만 중복된 Ansible-Galaxy 인증 정보는 자동으로 제거되거나 수정되지 않습니다. 자세한 내용은 `How to remove duplicated Ansible-Galaxy credentials from the database <https://access.redhat.com/solutions/6653321>`_의 KCS 문서를 참조하십시오.

OpenShift 배포에서 격리된 노드가 지원되지 않음¶

OpenShift에 |at|을(를) 배포할 때 격리된 노드가 현재 지원되지 않습니다.

브라우저에서 autocomplete=off 설정을 무시함¶

|at|은(는) 양식에 autocomplete=off 속성을 사용하여 브라우저에 해당 양식 내에서 자동 완성을 사용하지 않도록 전달합니다. 그러나 일부 시나리오에서 브라우저가 이 설정을 무시하고 필드 저장 및/또는 자동 완성을 시도할 수 있습니다. 이러한 문제는 사용자 이름 및 암호와 같이 로그인 필드가 포함된 양식에서 발생하는 경향이 있습니다(예: 사용자 양식 및 일부 설정 양식). 이러한 동작을 방지하는 옵션을 제공하기 위해 추가 조사가 진행되고 있습니다.

HTTP를 통한 로그인에 해결 방법이 필요함¶

(일반적인 클러스터 컨트롤러 설치에서) HTTP를 통해 로드 밸런서 뒤에 있는 컨트롤러 노드에 액세스하려면 |ata|의 :ref:`Troubleshooting section <administration:admin_troubleshooting>`에 설명된 절차를 참조하십시오.

작업 분할 및 상호 작용 제한¶

분할된 작업에 제한을 전달할 때 이 제한으로 인해 호스트가 할당되지 않으면 해당 슬라이스가 실패하고 전체 작업이 실패합니다.

작업 분할 오용으로 인해 작업 예약에 오류가 발생할 수 있습니다.¶

작업 분할은 작업 실행을 수평으로 스케일링하기 위한 것입니다. 작업 템플릿에 분할하면 시작 시 구성된 슬라이스 수에 따라 인벤토리가 분할된 다음 각 슬라이스에 대한 작업이 시작됩니다.

슬라이스 수가 컨트롤러 노드 수보다 크거나 같을 것으로 예상됩니다. 작업 스케줄러가 수천 개의 워크플로우 노드를 동시에 예약하도록 설계되지 않으므로 작업 슬라이스 수가 매우 많은 작업 슬라이스(예: 수천)를 설정하면 분할된 작업이 생성되는 작업 스케줄러를 동시에 예약하도록 설계되지 않으므로 성능이 저하될 수 있습니다.

LDAP 인증을 사용하도록 기본 LDAP 디렉터리를 구성해야 함¶

인증을 위해 최대 6개의 LDAP 디렉터리를 구성하는 기능에는 값이 필요합니다. LDAP 설정 페이지에는 ‘기본’ LDAP 구성 뒤에 번호가 지정된 구성 슬롯 5개가 있습니다. ‘기본값’을 채우지 않으면 컨트롤러에서 다른 디렉터리 구성을 사용하여 인증을 시도하지 않습니다.

REMOTE_HOST_HEADERS``에서 ``X_FORWARDED_FOR 사용 시 보안 문제가 발생할 수 있음¶

컨트롤러 노드를 일종의 프록시 뒤에 배치하는 경우 보안 문제가 발생할 수 있습니다. 이 접근 방식에서는 트래픽이 항상 로드 밸런서를 통해서만 이동하고 로드 밸런서를 우회하는 트래픽은 X-Forwarded-For 헤더 스푸핑할 가능성이 있다고 가정합니다.

호스트 이름을 통해 SAML 메타데이터에 액세스할 때 서버 오류 발생¶

호스트 이름만(예: https://my-little-controller) 사용하여 컨트롤러에 액세스하면 /sso/metadata/saml/에서 SAML 메타데이터를 읽을 때 sp_acs_url_invalid 서버 오류가 발생합니다.

FQDN 대신 호스트 이름만 사용하여 컨트롤러에 액세스하면 SAML을 사용하는 구성이 지원되지 않습니다. 이렇게 액세스하면 전체 역추적 정보와 함께 tower.log 파일 및 브라우저에 캡처되는 오류가 생성됩니다.

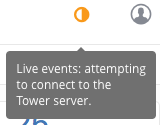

실시간 이벤트 상태 표시¶

실시간 이벤트 상태 점은 문제가 발생했을 때 자동화 컨트롤러 대시보드 상단에 빨간색 또는 주황색 점으로 표시됩니다. 시스템 상태가 정상일 때는 표시되지 않습니다. 시스템이 정상처럼 보이는 경우에도 빨간색이나 주황색 실시간 이벤트 상태 표시가 나타나면 다음 제안 사항이 해결책이 될 수 있습니다.

브라우저 페이지를 수동으로 새로 고침/다시 로드합니다.

Firefox 및 Safari는 자체 서명 인증서를 신뢰하는 데 문제가 있는 것으로 보고되었으므로 웹 브라우저를 변경합니다.

DNS와 일치하는 자체 서명 인증서를 생성하여 신뢰 저장소로 직접 가져옵니다.

incognito 또는 프라이빗 검색 세션을 사용합니다.

브라우저 플러그인을 비활성화하여 서비스를 차단하는 항목이 없는지 확인합니다.

실시간 이벤트 상태 점은 컨트롤러 인스턴스의 문제를 해결하는 데 사용됩니다. sosreport``을(를) 실행하여 문제 해결 도움말을 수집할 수 있습니다. 루트 사용자로 시스템에서 ``sosreport 명령을 실행하여 진단 tar 파일을 자동으로 생성한 다음 추가 지원을 위해 수집한 정보와 함께 Ansible 지원 팀에 문의하십시오. ``sosreport``에 대한 자세한 내용은 |ata|의 :ref:`admin_troubleshooting_sosreport`을(를) 참조하십시오.

VMware 자체 서명 인증서¶

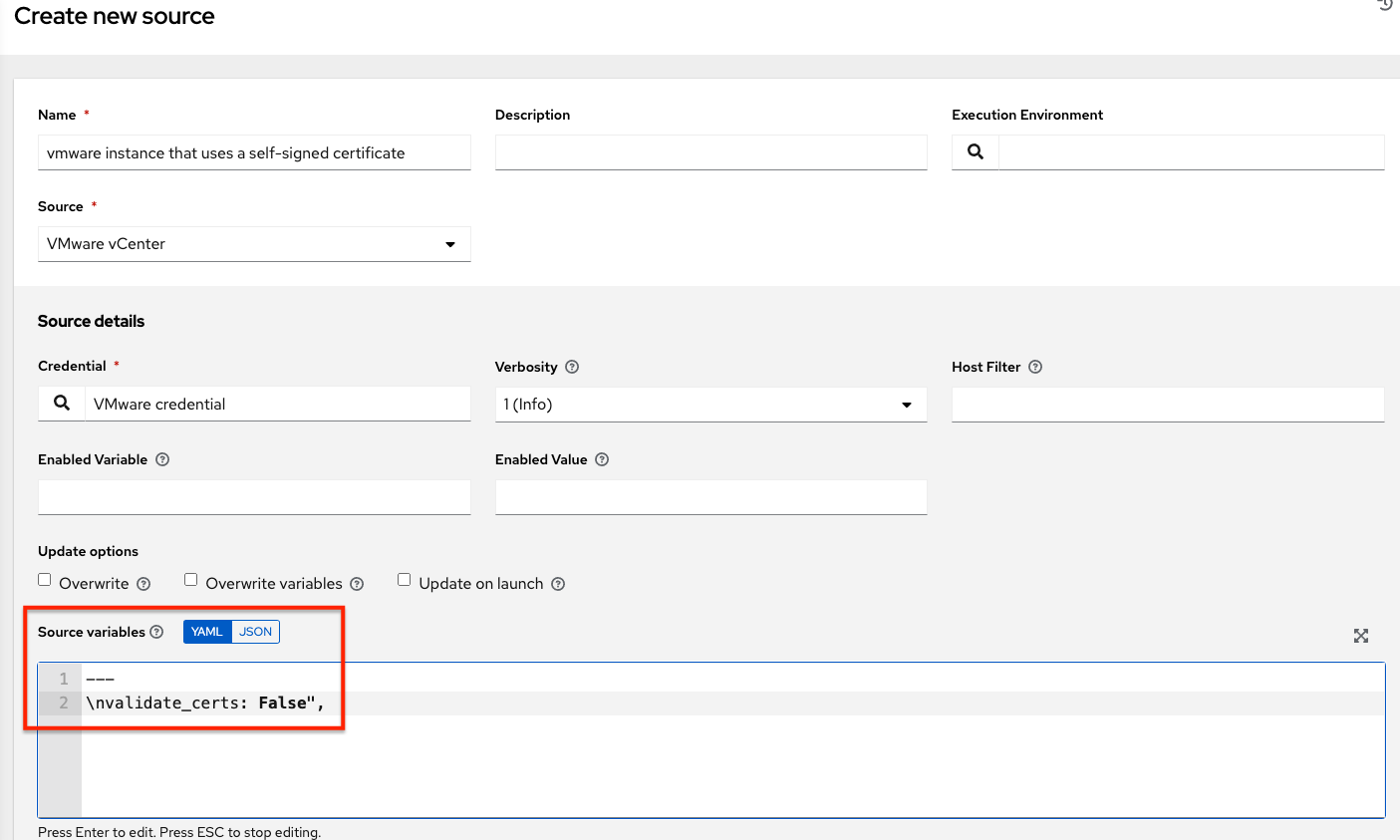

자체 서명 인증서를 사용하는 VMware 인스턴스가 있는 경우 클라우드 그룹의 Source Vars 구성에 다음을 추가해야 합니다.

"source_vars": "---\nvalidate_certs: False",

다음과 같이 VMware vCenter의 인벤토리 소스에서 이 값을 설정할 수 있습니다.

awx-manage inventory_import 사용자¶

일반적으로 awx-manage 명령은 root 또는 awx 사용자가 실행할 때 사용할 수 있습니다. 그러나 automation controller 4.0에서는 root 사용자로 실행해도 awx-manage inventory_import 명령이 Red Hat 실행 환경이 호스팅되는 개인 레지스트리를 사용하여 인증할 수 없습니다. 해결 방법은 올바르게 인증되는 설치 프로그램에서 이미지를 미리 가져와야 하는 경우 awx 사용자로 명령을 실행하는 것입니다.

OCP 배포에서 Tower 3.8 기존 인스턴스 그룹 업그레이드¶

모든 작업은 OCP 4에 배포된 automation controller 4.0의 컨테이너 그룹에서 실행됩니다. 사용자 인터페이스에서 새 ‘일반’ 인스턴스 그룹 생성이 비활성화되어 있지만 업그레이드 시 일반 인스턴스 그룹에 아무런 작업도 수행되지 않습니다. 이는 알려진 문제로, 제어 영역 Pod가 포함된 일반 인스턴스 그룹을 인스턴스로 사용하는 모든 리소스는 용량이 0이 되고 작업이 무기한 보류 중 상태로 유지되기 때문입니다. 해결 방법은 이러한 ‘일반’ 인스턴스 그룹을 모두 삭제하는 것입니다. 기본적으로 컨트롤러 Pod가 배포된 것과 동일한 네임스페이스에 작업이 실행되는 컨테이너 그룹이 있습니다. 추가 용량은 같거나 다른 OpenShift 4 클러스터에서 다른 컨테이너 그룹을 구성하여 제공할 수 있습니다.

디스크의 데이터베이스가 손상됨¶

컨트롤러가 완전히 종료되지 않으면 디스크에 /var/lib/awx/beat.db 파일이 남습니다. 이 경우 디스패처가 시작되지 않으며, /var/lib/awx/beat.db 파일을 수동으로 삭제하고 컨트롤러를 재시작해야 디스패처가 정상적으로 시작됩니다.

Safari에서 웹 소켓에 대한 연결을 설정할 수 없음¶

컨트롤러에 다음과 같은 연결 오류가 표시됩니다.

이 오류는 Safari가 자체 서명 인증서를 사용하는 웹 소켓에 연결하는 것을 자동으로 거부하기 때문에 발생합니다. 이 문제를 해결하려면 처음 방문하는 웹 사이트를 항상 신뢰하도록 Safari를 설정해야 합니다.

현재 브라우저를 닫고 사이트를 다시 방문합니다. Safari에서 웹 사이트의 ID를 확인할 수 없다는 오류 메시지가 표시됩니다.

**인증서 표시**를 클릭합니다.

…에 연결할 때 …를 항상 신뢰 체크박스를 선택하여 Safari에서 연결을 허용하도록 합니다.

체크박스를 선택하지 않고 **계속**을 클릭하면 이 오류가 지속됩니다.

로컬 관리가 예상대로 작동하지 않음¶

모든 플레이북은 자동화 실행 환경이라는 Linux 컨테이너에서 |at|에 의해 실행됩니다.

delegate_to: localhost 또는 ``local_action``을(를) 사용하여 실행 중인 호스트를 관리하는 작업은 이 환경에서 작동하지 않습니다. 컨테이너 내에서 계속 실행되기 때문입니다.

실행 중인 로컬 호스트를 관리하려면 SSH 연결 플러그인을 사용하여 컨테이너와 로컬 호스트를 연결해야 합니다.

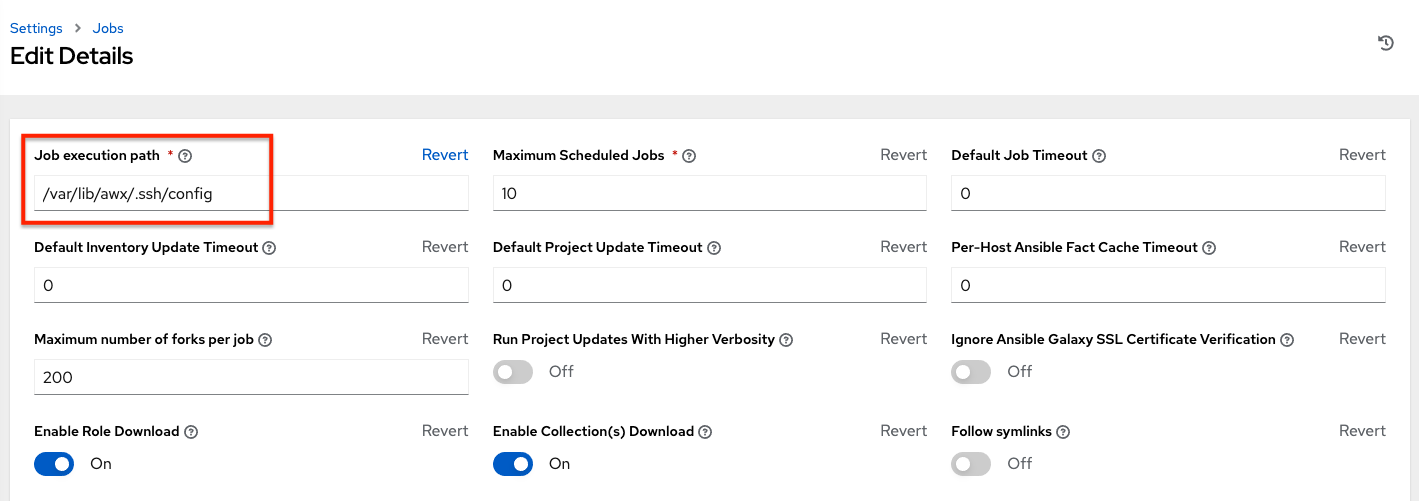

SSH 사용자 정의 사용 시 문제 발생¶

|at|의 작업 격리 기능은 플레이북에 사용할 수 있는 디렉터리를 사용 중인 프로젝트로 제한합니다. awx 사용자의 홈 디렉터리에서 사용자 정의 SSH 구성을 사용하여 SSH 동작을 사용자 정의하려면 이 디렉터리를 컨테이너에 노출되는 디렉터리 목록에 추가해야 합니다.

예를 들어 ``/var/lib/awx/.ssh/config``에 사용자 정의 SSH 구성을 추가하고 컨트롤러 작업에 사용할 수 있도록 하려면 설정 화면의 작업 탭에서 액세스할 수 있는 작업 실행 격리 경로 필드에 경로를 지정하면 됩니다.

노드에 설치된 데이터베이스 서버¶

클러스터의 모든 노드는 노드에 데이터베이스가 없어도 데이터베이스 서버를 가져옵니다. 이는 예상치 못한 것이며 공간을 차지할 수 있습니다.

삭제된 OAuth 인증 계정 다시 활성화¶

소셜 인증으로 로그인하는 사용자가 삭제되면 해당 사용자는 시스템 관리자가 cleanup_deleted``을(를) ``days=0``과 함께 실행하여 로그인을 허용할 때까지 다시 로그인하거나 생성할 수 없습니다. ``cleanup_deleted``을(를) 실행한 후에는 ``automation-controller-service restart 명령을 사용하여 컨트롤러를 재시작해야 합니다. cleanup_deleted 작업을 실행하기 전에 삭제된 계정으로 로그인하면 《사용자 계정이 비활성 상태입니다》라는 메시지가 표시됩니다.

프로젝트에서 소싱한 인벤토리의 보관된 변수 사용¶

소스 제어 프로젝트의 인벤토리를 사용하는 경우 보관된 개별 변수 값이 지원됩니다. 보관된 파일은 현재 지원되지 않습니다.

저장된 예약 및 워크플로우 구성 및 설문 조사¶

작업 템플릿의 구성을 예약하거나 프롬프트 설문 조사의 응답과 함께 워크플로우에 추가하는 경우, 다른 변수 이름을 제공하도록 작업 템플릿 설문 조사를 변경하면 저장된 구성이 작동하지 않을 수 있습니다. 해결 방법은 저장된 일정 구성/워크플로우 노드를 삭제하고 업데이트된 설문 조사 답변으로 다시 생성하는 것입니다.