- Ansible Docs Home»

- Ansible Automation Platform Docs»

- — Automation Controller Administration Guide v4.2.2 »

19. 소셜 인증 설정¶

인증 방법은 타사 웹 사이트에 대한 새 로그인 계정을 구체적으로 생성하는 대신 기존 로그인 정보를 사용하여 해당 웹 사이트에 로그인하는 Single Sign-On을 제공하므로 최종 사용자의 로그인을 간소화하는 데 도움이 됩니다.

automation controller 사용자 인터페이스에서 계정 인증을 구성하고 PostgreSQL 데이터베이스에 저장할 수 있습니다. 관련 지침은 컨트롤러 구성 섹션을 참조하십시오.

SAML, RADIUS 또는 LDAP를 인증 정보 소스로 사용하여 엔터프라이즈 수준 계정 인증을 구성할 수 있는 한편, 중앙에서 OAuth2를 사용하도록 |at|의 계정 인증을 구성할 수 있습니다. :ref:`ag_ent_auth`을 참조하십시오.

계정 정보를 제공하는 Microsoft Azure, Google 또는 GitHub와 같은 웹 사이트의 경우 OAuth 표준을 사용하여 계정 정보가 구현되는 경우가 많습니다. OAuth는 일반적으로 계정 인증과 함께 사용되어 타사 애플리케이션에 “세션 토큰”을 부여함으로써 사용자 대신 공급자에 대한 API 호출을 수행할 수 있도록 하는 보안 권한 부여 프로토콜입니다.

SAML(Security Assertion Markup Language)은 ID 공급자와 서비스 공급자 간에 계정 인증 및 권한 부여 데이터를 교환하기 위한 XML 기반의 개방형 표준 데이터 형식입니다.

RADIUS 분산 클라이언트/서버 시스템은 무단 액세스로부터 네트워크를 보호할 수 있도록 하며, 원격 사용자를 위한 네트워크 액세스를 유지하면서 높은 수준의 보안이 필요한 네트워크 환경에서 구현할 수 있습니다.

19.1. GitHub 설정¶

GitHub에 대한 소셜 인증을 설정하려면 웹 애플리케이션의 OAuth2 키와 시크릿을 가져와야 합니다. 이 작업을 위해 먼저 https://github.com/settings/developers에서 애플리케이션을 GitHub에 등록해야 합니다. 애플리케이션을 등록하려면 GitHub 기본 설정 창의 세부 정보 탭에 표시된 **콜백 URL**인 홈페이지 URL을 제공해야 합니다. OAuth2 키(클라이언트 ID)와 시크릿(클라이언트 시크릿)은 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

왼쪽 탐색 모음에서 **설정**을 클릭합니다.

설정 창 왼쪽의 인증 옵션 목록에서 **GitHub 설정**을 클릭합니다.

아직 선택되지 않은 경우 GitHub 기본값 탭을 클릭합니다.

GitHub OAuth2 콜백 URL 필드는 미리 채워져 있으며 편집할 수 없습니다. 애플리케이션이 등록되면 GitHub에 클라이언트 ID와 클라이언트 시크릿이 표시됩니다.

편집**을 클릭하고 GitHub 클라이언트 ID를 복사하여 **GitHub OAuth2 키 필드에 붙여넣습니다.

GitHub 클라이언트 시크릿을 복사하여 GitHub OAuth2 시크릿 필드에 붙여넣습니다.

매핑 필드를 작성하는 방법에 대한 자세한 내용은 :ref:`ag_org_team_maps`를 참조하십시오.

완료되면 **저장**을 클릭합니다.

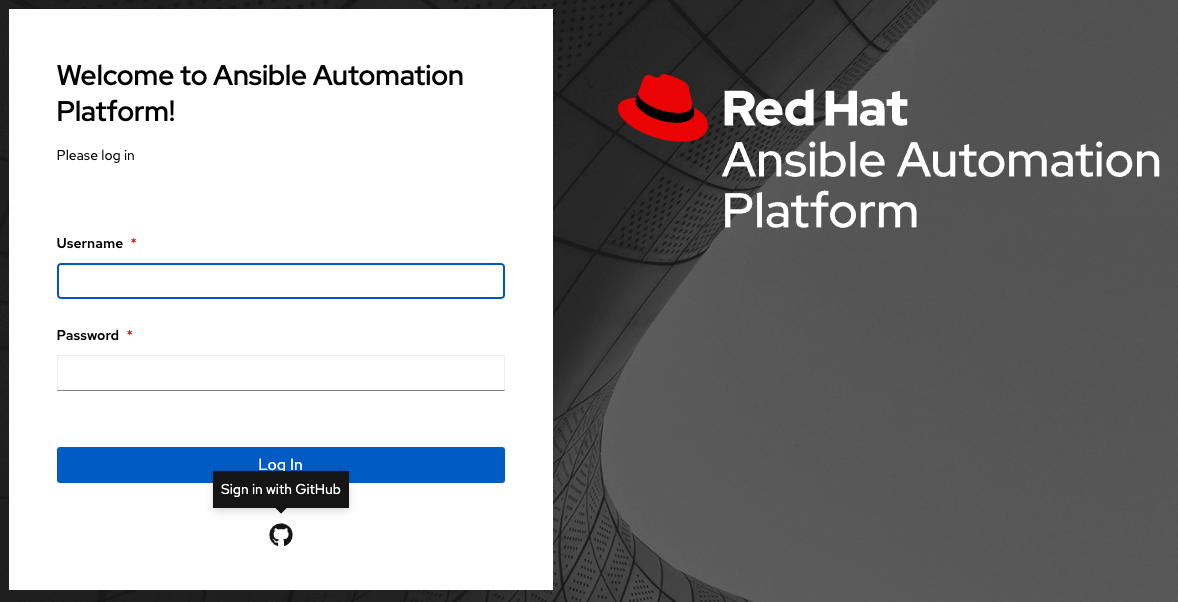

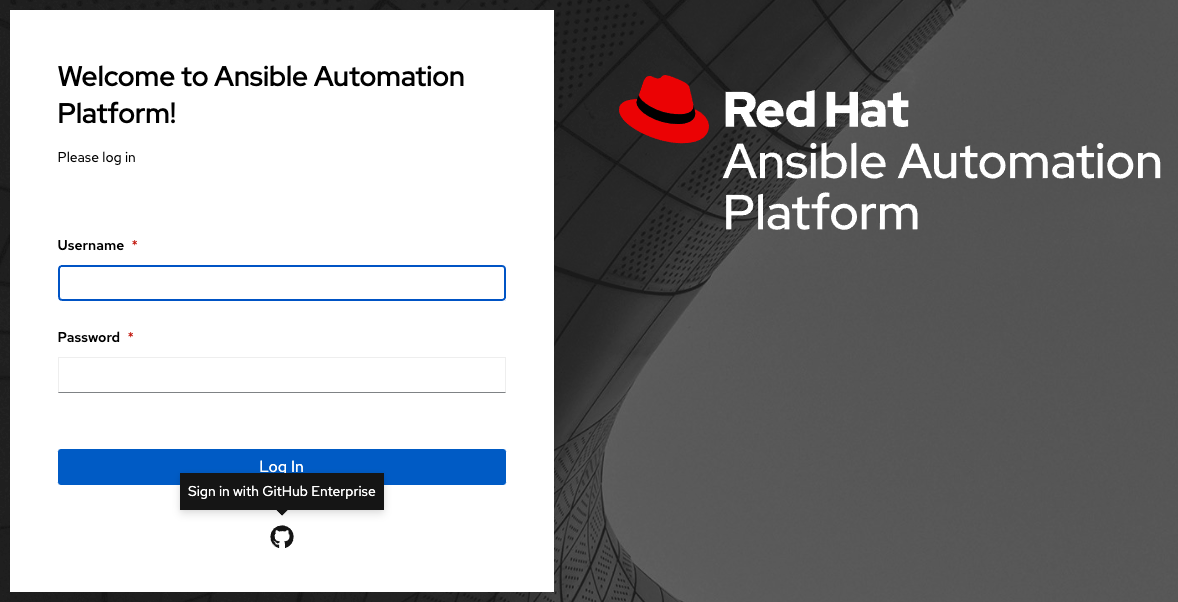

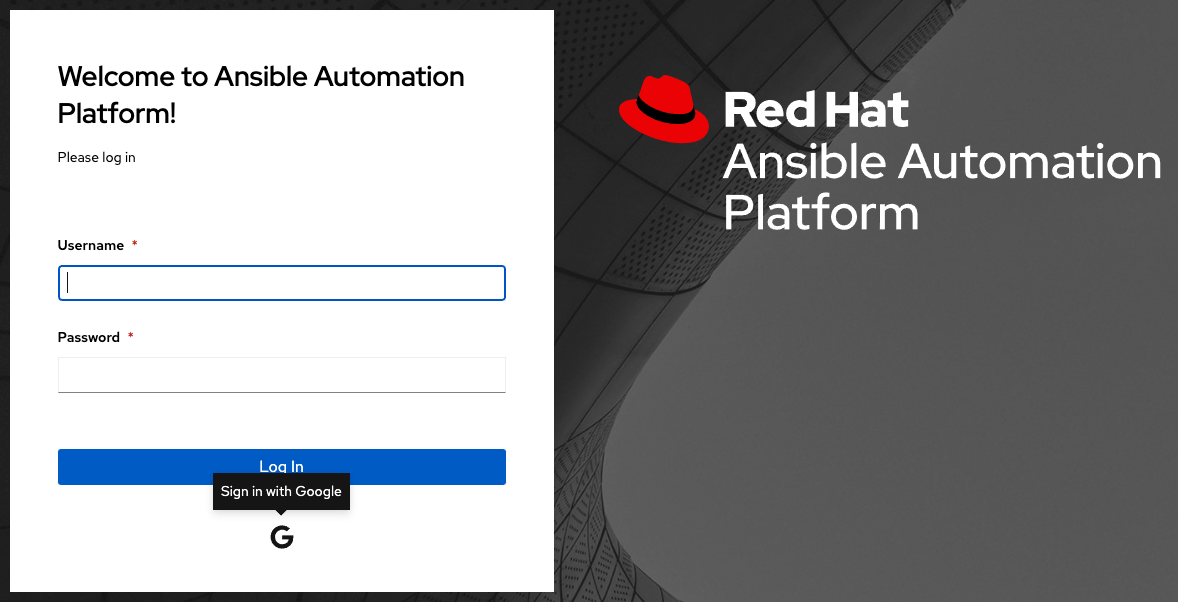

인증이 올바르게 구성되었는지 확인하려면 |at|에서 로그아웃합니다. 이제 로그인 화면에 GitHub 로고가 표시되어 해당 인증 정보를 사용한 로그인을 허용합니다.

19.1.1. GitHub 조직 설정¶

조직 또는 조직 내의 팀으로 계정 인증을 정의하는 경우 특정 조직 및 팀 설정을 사용해야 합니다. 조직과 조직 내 팀으로 계정 인증을 제한할 수 있습니다.

위에 표시된 것처럼 조직 또는 팀 기반이 아닌 설정을 지정하여 모두 허용하도록 선택할 수도 있습니다.

조직 또는 조직 내 팀의 사용자로만 제한하여 컨트롤러에 로그인할 수 있는 사용자를 제한할 수 있습니다.

GitHub 조직에 대한 소셜 인증을 설정하려면 웹 애플리케이션의 OAuth2 키와 시크릿을 가져와야 합니다. 이 작업을 위해 먼저 ``https://github.com/organizations/<yourorg>/settings/applications``에서 조직 소유 애플리케이션을 등록해야 합니다. 애플리케이션을 등록하려면 세부 정보 탭에 표시된 **콜백 URL**인 권한 부여 콜백 URL을 제공해야 합니다. 각 키와 시크릿은 고유한 애플리케이션에 속해야 하며 여러 인증 백엔드 간에 공유하거나 재사용할 수 없습니다. OAuth2 키(클라이언트 ID)와 시크릿(클라이언트 시크릿)은 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

GitHub 조직 OAuth2 콜백 URL 필드는 미리 채워져 있으며 편집할 수 없습니다.

애플리케이션이 등록되면 GitHub에 클라이언트 ID와 클라이언트 시크릿이 표시됩니다.

편집**을 클릭하고 GitHub 클라이언트 ID를 복사하여 **GitHub 조직 OAuth2 키 필드에 붙여넣습니다.

GitHub 클라이언트 시크릿을 복사하여 GitHub 조직 OAuth2 시크릿 필드에 붙여넣습니다.

조직의 URL (예: https://github.com/<yourorg>/)에 사용된 대로 GitHub 조직의 이름을 GitHub 조직 이름 필드에 입력합니다.

매핑 필드를 작성하는 방법에 대한 자세한 내용은 :ref:`ag_org_team_maps`를 참조하십시오.

완료되면 **저장**을 클릭합니다.

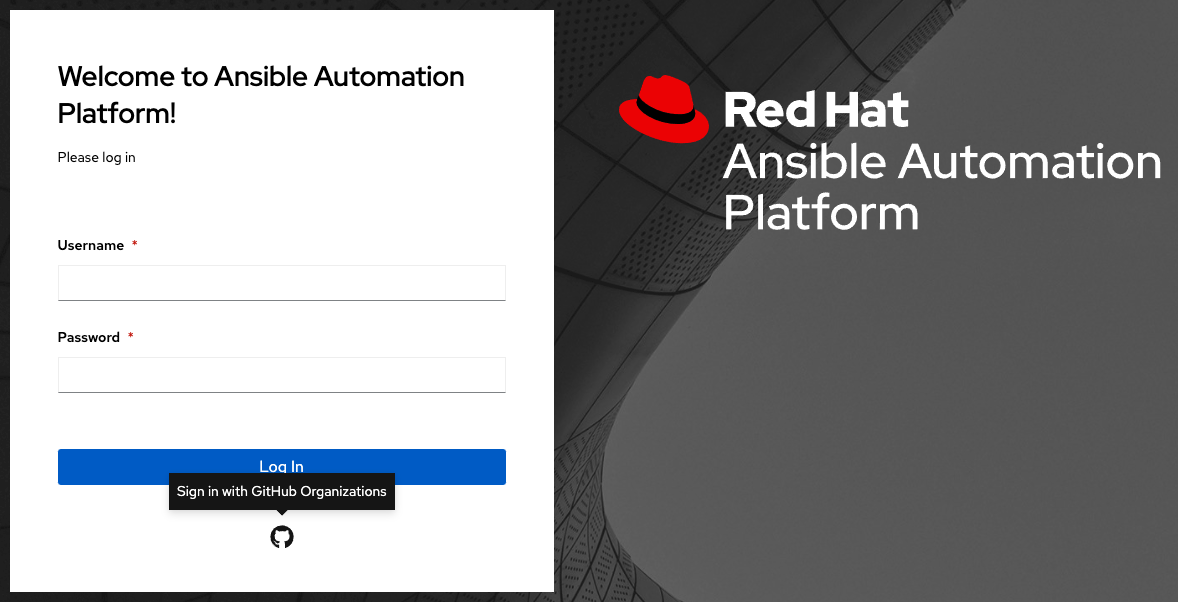

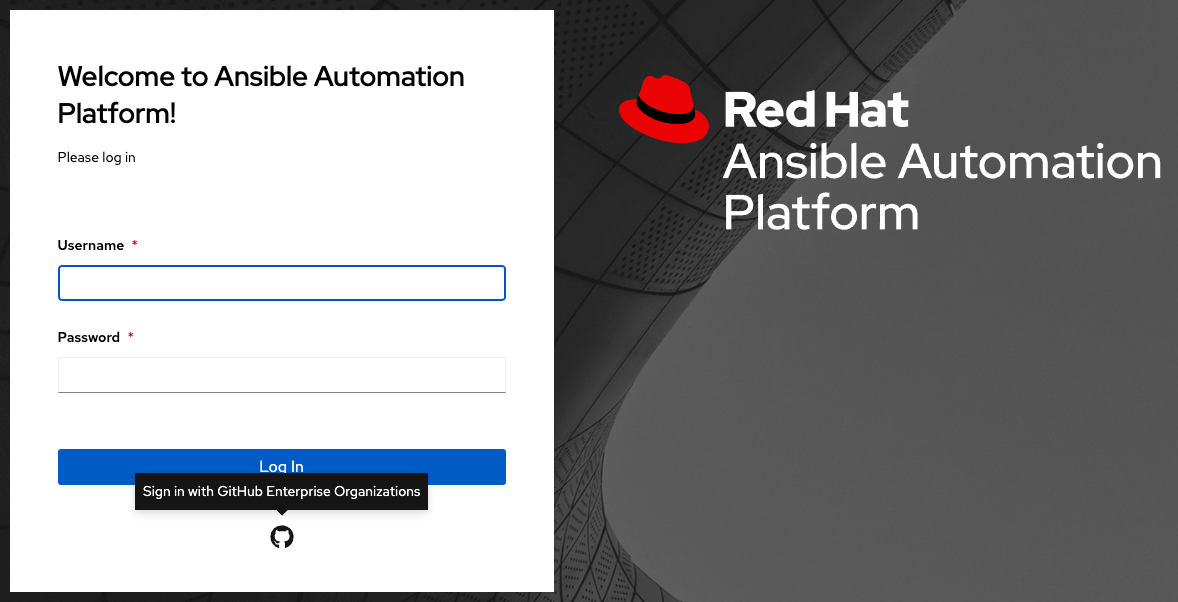

인증이 올바르게 구성되었는지 확인하려면 |at|에서 로그아웃합니다. 이제 로그인 화면에 GitHub 조직 로고가 표시되어 해당 인증 정보를 사용한 로그인을 허용합니다.

19.1.2. GitHub 팀 설정¶

GitHub 팀에 대한 소셜 인증을 설정하려면 웹 애플리케이션의 OAuth2 키와 시크릿을 가져와야 합니다. 이 작업을 위해 먼저 ``https://github.com/organizations/<yourorg>/settings/applications``에서 팀 소유 애플리케이션을 등록해야 합니다. 애플리케이션을 등록하려면 세부 정보 탭에 표시된 **콜백 URL**인 권한 부여 콜백 URL을 제공해야 합니다. 각 키와 시크릿은 고유한 애플리케이션에 속해야 하며 여러 인증 백엔드 간에 공유하거나 재사용할 수 없습니다. OAuth2 키(클라이언트 ID)와 시크릿(클라이언트 시크릿)은 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

GitHub API(http://fabian-kostadinov.github.io/2015/01/16/how-to-find-a-github-team-id/)를 사용하여 숫자 팀 ID를 찾습니다. 팀 ID는 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

왼쪽 탐색 모음에서 **설정**을 클릭합니다.

설정 창 왼쪽의 인증 옵션 목록에서 **GitHub 설정**을 클릭합니다.

GitHub 팀 탭을 클릭합니다.

GitHub 팀 OAuth2 콜백 URL 필드는 미리 채워져 있으며 편집할 수 없습니다. 애플리케이션이 등록되면 GitHub에 클라이언트 ID와 클라이언트 시크릿이 표시됩니다.

편집**을 클릭하고 GitHub 클라이언트 ID를 복사하여 **GitHub 팀 OAuth2 키 필드에 붙여넣습니다.

GitHub 클라이언트 시크릿을 복사하여 GitHub 팀 OAuth2 시크릿 필드에 붙여넣습니다.

GitHub 팀 ID 필드에 GitHub의 팀 ID를 복사하여 붙여넣습니다.

매핑 필드를 작성하는 방법에 대한 자세한 내용은 :ref:`ag_org_team_maps`를 참조하십시오.

완료되면 **저장**을 클릭합니다.

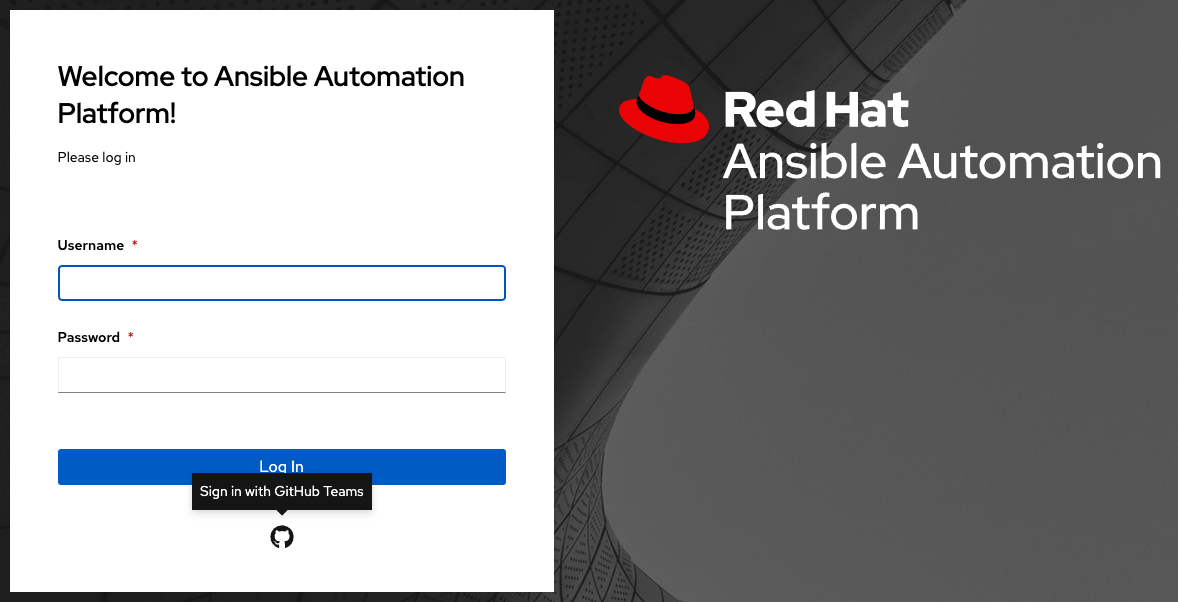

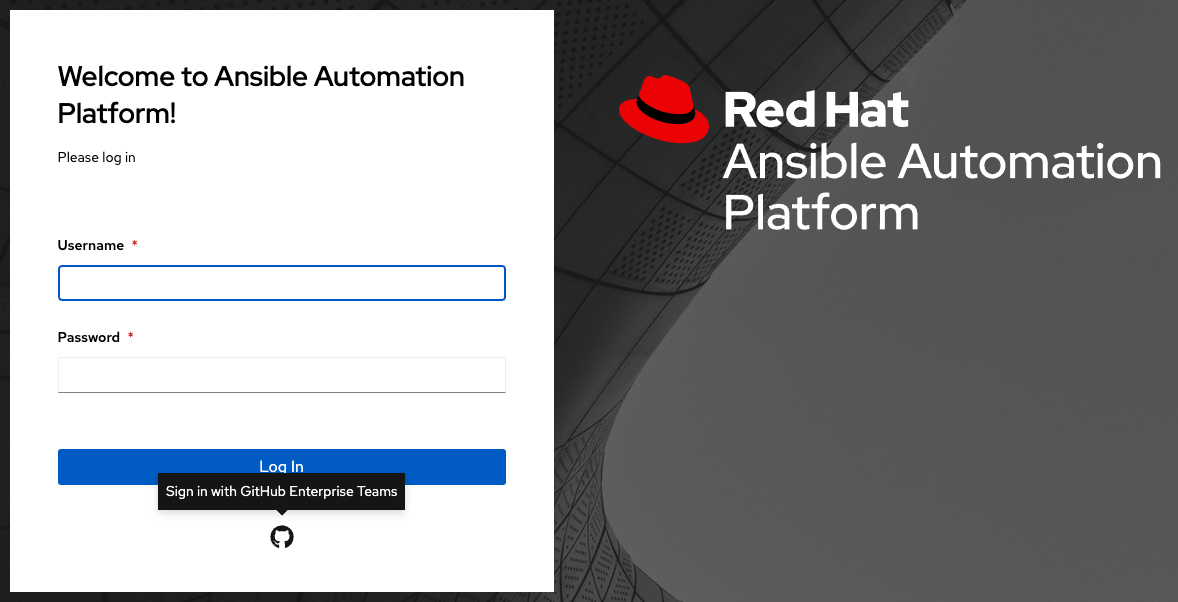

인증이 올바르게 구성되었는지 확인하려면 |at|에서 로그아웃합니다. 이제 로그인 화면에 GitHub 팀 로고가 표시되어 해당 인증 정보를 사용한 로그인을 허용합니다.

19.1.3. GitHub Enterprise 설정¶

GitHub Enterprise에 대한 소셜 인증을 설정하려면 웹 애플리케이션의 GitHub Enterprise URL, API URL, OAuth2 키 및 시크릿을 가져와야 합니다. URL을 가져오려면 `GitHub Enterprise administration <https://docs.github.com/en/enterprise-server@3.1/rest/reference/enterprise-admin>`_의 GitHub 설명서를 참조하십시오. 키와 시크릿을 얻으려면 먼저 ``https://github.com/organizations/<yourorg>/settings/applications``에서 엔터프라이즈 소유 애플리케이션을 등록해야 합니다. 애플리케이션을 등록하려면 세부 정보 탭에 표시된 **콜백 URL**인 권한 부여 콜백 URL을 제공해야 합니다. github.com이 아닌 사이트에서 호스팅되므로 통신할 인증 어댑터를 지정해야 합니다.

각 키와 시크릿은 고유한 애플리케이션에 속해야 하며 여러 인증 백엔드 간에 공유하거나 재사용할 수 없습니다. OAuth2 키(클라이언트 ID)와 시크릿(클라이언트 시크릿)은 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

GitHub Enterprise OAuth2 콜백 URL 필드는 미리 채워져 있으며 편집할 수 없습니다. 애플리케이션이 등록되면 GitHub에 클라이언트 ID와 클라이언트 시크릿이 표시됩니다.

**편집**을 클릭하여 GitHub Enterprise 설정을 구성합니다.

GitHub Enterprise URL 필드에 GitHub Enterprise 인스턴스의 호스트 이름(예: https://github.example.com)을 입력합니다.

GitHub Enterprise API URL 필드에 GitHub Enterprise 인스턴스의 API URL(예: https://github.example.com/api/v3)을 입력합니다.

GitHub 클라이언트 ID를 복사하여 GitHub Enterprise OAuth2 키 필드에 붙여넣습니다.

GitHub 클라이언트 시크릿을 복사하여 GitHub Enterprise OAuth2 시크릿 필드에 붙여넣습니다.

매핑 필드를 작성하는 방법에 대한 자세한 내용은 :ref:`ag_org_team_maps`를 참조하십시오.

완료되면 **저장**을 클릭합니다.

인증이 올바르게 구성되었는지 확인하려면 |at|에서 로그아웃합니다. 이제 로그인 화면에 GitHub Enterprise 로고가 표시되어 해당 인증 정보를 사용한 로그인을 허용합니다.

19.1.4. GitHub Enterprise 조직 설정¶

GitHub Enterprise Org에 대한 소셜 인증을 설정하려면 GitHub Enterprise 조직 URL, 조직 API URL, 조직 OAuth2 키 및 웹 애플리케이션의 시크릿을 가져와야 합니다. URL을 가져오려면 GitHub Enterprise administration <https://docs.github.com/en/enterprise-server@3.1/rest/reference/enterprise-admin>`_의 GitHub 설명서를 참조하십시오. 키와 시크릿을 얻으려면 먼저 ``https://github.com/organizations/<yourorg>/settings/applications` 에서 엔터프라이즈 조직 소유 애플리케이션을 등록해야 합니다. 애플리케이션을 등록하려면 세부 정보 탭에 표시된 **콜백 URL**인 권한 부여 콜백 URL을 제공해야 합니다. github.com이 아닌 사이트에서 호스팅되므로 통신할 인증 어댑터를 지정해야 합니다.

각 키와 시크릿은 고유한 애플리케이션에 속해야 하며 여러 인증 백엔드 간에 공유하거나 재사용할 수 없습니다. OAuth2 키(클라이언트 ID)와 시크릿(클라이언트 시크릿)은 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

GitHub Enterprise 조직 OAuth2 콜백 URL 필드는 미리 채워져 있으며 편집할 수 없습니다. 애플리케이션이 등록되면 GitHub에 클라이언트 ID와 클라이언트 시크릿이 표시됩니다.

**편집**을 클릭하여 GitHub Enterprise 조직 설정을 구성합니다.

GitHub Enterprise 조직 URL 필드에 GitHub Enterprise 조직 인스턴스의 호스트 이름(예: https://github.orgexample.com)을 입력합니다.

GitHub Enterprise 조직 API URL 필드에 GitHub Enterprise 조직 인스턴스의 API URL(예: https://github.orgexample.com/api/v3)을 입력합니다.

GitHub 클라이언트 ID를 복사하여 GitHub Enterprise 조직 OAuth2 키 필드에 붙여넣습니다.

GitHub 클라이언트 시크릿을 복사하여 GitHub Enterprise 조직 OAuth2 시크릿 필드에 붙여넣습니다.

조직의 URL (예: https://github.com/<yourorg>/) 에서 사용되는 GitHub Enterprise 조직의 이름을 GitHub Enterprise 조직 이름 필드에 입력합니다.

매핑 필드를 작성하는 방법에 대한 자세한 내용은 :ref:`ag_org_team_maps`를 참조하십시오.

완료되면 **저장**을 클릭합니다.

인증이 올바르게 구성되었는지 확인하려면 |at|에서 로그아웃합니다. 이제 로그인 화면에 GitHub Enterprise 조직 로고가 표시되어 해당 인증 정보를 사용하여 로그인할 수 있습니다.

19.1.5. GitHub Enterprise 팀 설정¶

GitHub Enterprise 팀에 대한 소셜 인증을 설정하려면 GitHub Enterprise 조직 URL, 조직 API URL, 조직 OAuth2 키 및 웹 애플리케이션의 시크릿을 가져와야 합니다. URL을 가져오려면 `GitHub Enterprise administration <https://docs.github.com/en/enterprise-server@3.1/rest/reference/enterprise-admin>`_의 GitHub 설명서를 참조하십시오. 키와 시크릿을 얻으려면 먼저 ``https://github.com/organizations/<yourorg>/settings/applications``에서 엔터프라이즈 팀 소유 애플리케이션을 등록해야 합니다. 애플리케이션을 등록하려면 세부 정보 탭에 표시된 **콜백 URL**인 권한 부여 콜백 URL을 제공해야 합니다. github.com이 아닌 사이트에서 호스팅되므로 통신할 인증 어댑터를 지정해야 합니다.

각 키와 시크릿은 고유한 애플리케이션에 속해야 하며 여러 인증 백엔드 간에 공유하거나 재사용할 수 없습니다. OAuth2 키(클라이언트 ID)와 시크릿(클라이언트 시크릿)은 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

GitHub API(http://fabian-kostadinov.github.io/2015/01/16/how-to-find-a-github-team-id/)를 사용하여 숫자 팀 ID를 찾습니다. 팀 ID는 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

왼쪽 탐색 모음에서 **설정**을 클릭합니다.

설정 창 왼쪽의 인증 옵션 목록에서 **GitHub 설정**을 클릭합니다.

GitHub Enterprise 팀 탭을 클릭합니다.

GitHub Enterprise 팀 OAuth2 콜백 URL 필드는 미리 채워져 있으며 편집할 수 없습니다. 애플리케이션이 등록되면 GitHub에 클라이언트 ID와 클라이언트 시크릿이 표시됩니다.

**편집**을 클릭하여 GitHub Enterprise 팀 설정을 구성합니다.

GitHub Enterprise 팀 URL 필드에 GitHub Enterprise 팀 인스턴스의 호스트 이름을 입력합니다(예: https://github.teamexample.com).

GitHub Enterprise 팀 API URL 필드에 GitHub Enterprise 팀 인스턴스의 API URL(예: https://github.teamexample.com/api/v3)을 입력합니다.

편집**을 클릭하고 GitHub 클라이언트 ID를 복사하여 **GitHub Enterprise 팀 OAuth2 키 필드에 붙여넣습니다.

GitHub 클라이언트 시크릿을 복사하여 GitHub Enterprise 팀 OAuth2 시크릿 필드에 붙여넣습니다.

GitHub Enterprise 팀 ID 필드에 GitHub의 팀 ID를 복사하여 붙여넣습니다.

매핑 필드를 작성하는 방법에 대한 자세한 내용은 :ref:`ag_org_team_maps`를 참조하십시오.

완료되면 **저장**을 클릭합니다.

인증이 올바르게 구성되었는지 확인하려면 |at|에서 로그아웃합니다. 이제 로그인 화면에 GitHub Enterprise 팀 로고가 표시되어 해당 인증 정보를 사용한 로그인을 허용합니다.

19.2. Google OAuth2 설정¶

Google에 대한 소셜 인증을 설정하려면 웹 애플리케이션의 OAuth2 키와 시크릿을 가져와야 합니다. 이 작업을 위해 먼저 프로젝트를 생성하고 Google로 설정해야 합니다. 관련 지침은 https://support.google.com/googleapi/answer/6158849를 참조하십시오. 설정 프로세스를 이미 완료한 경우 `Google API Manager Console <https://console.developers.google.com/>`_의 인증 정보 섹션으로 이동하여 해당 인증 정보에 액세스할 수 있습니다. OAuth2 키(클라이언트 ID)와 시크릿(클라이언트 시크릿)은 automation controller 사용자 인터페이스의 필수 필드를 제공하는 데 사용됩니다.

Google OAuth2 콜백 URL 필드는 미리 채워져 있으며 편집할 수 없습니다.

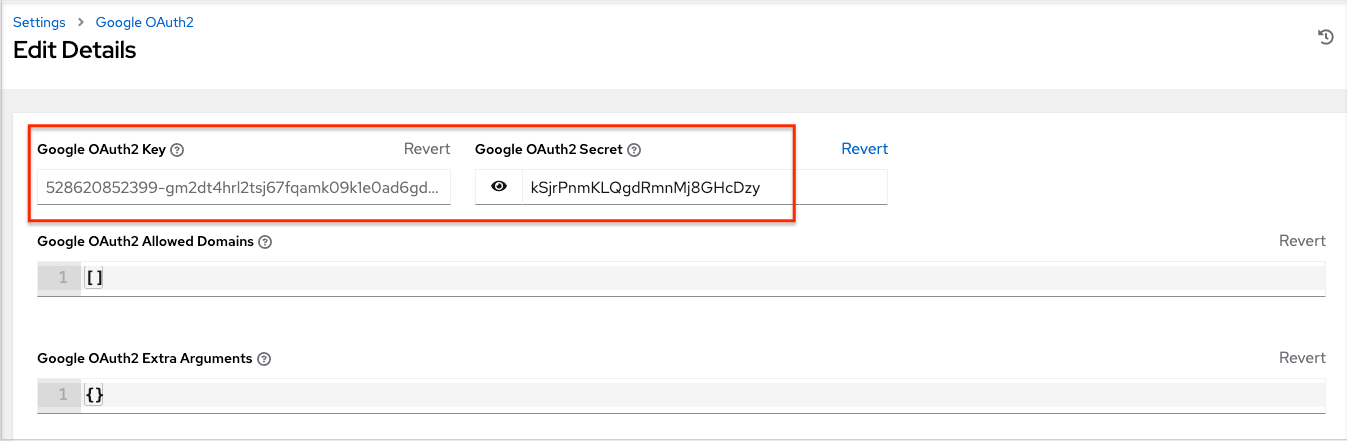

다음 필드도 미리 채워져 있습니다. 그렇지 않으면 웹 애플리케이션 설정 프로세스 중에 Google에서 제공한 인증 정보를 사용하고 아래 예제에 표시된 것과 동일한 형식의 값을 찾습니다.

편집**을 클릭하고 Google 클라이언트 ID를 복사하여 **Google OAuth2 키 필드에 붙여넣습니다.

Google 클라이언트 시크릿을 복사하여 Google OAuth2 시크릿 필드에 붙여넣습니다.

나머지 선택적 필드를 작성하기 위한 지침과 필수 형식은 각 필드의 툴팁을 참조하십시오.

매핑 필드를 작성하는 방법에 대한 자세한 내용은 :ref:`ag_org_team_maps`를 참조하십시오.

완료되면 **저장**을 클릭합니다.

인증이 올바르게 구성되었는지 확인하려면 |at|에서 로그아웃합니다. 이제 로그인 화면에 Google 로고가 표시되어 Google이 |at|에 로그인하는 대체 방법임을 나타냅니다.

19.3. 조직 및 팀 매핑¶

19.3.1. 조직 매핑¶

사용자 이름과 이메일 주소를 기준으로 컨트롤러 조직에 배치되는 사용자를 제어해야 합니다(소셜 또는 엔터프라이즈 수준 인증 계정에서 조직 관리자/사용자 매핑).

사전 키는 조직 이름입니다. 아직 존재하지 않는 경우, 라이센스가 여러 조직을 허용하면 조직이 생성됩니다. 그렇지 않으면 키에 관계없이 단일 기본 조직이 사용됩니다.

값은 각 조직의 멤버십 옵션을 정의하는 사전입니다. 각 조직에서 자동으로 조직의 사용자가 되는 사용자와 조직을 관리할 수 있는 사용자를 지정할 수 있습니다.

admins: 없음, True/False, 문자열 또는 문자열 목록/튜플.

remove_admins: True/False. 기본값은 **True**입니다.

**True**인 경우 일치하지 않는 사용자가 조직의 관리 목록에서 제거됩니다.

users: 없음, True/False, 문자열 또는 문자열 목록/튜플. **admins**와 동일한 규칙이 적용됩니다.

remove_users: True/False. 기본값은 **True**입니다. **remove_admins**와 동일한 규칙이 적용됩니다.

{

"Default": {

"users": true

},

"Test Org": {

"admins": ["[email protected]"],

"users": true

},

"Test Org 2": {

"admins": ["[email protected]", "/^controller-[^@]+?@.*$/i"],

"users": "/^[^@].*?@example\\.com$/"

}

}

각 계정 인증 백엔드에 대해 조직 매핑을 별도로 지정할 수 있습니다. 정의된 경우 이러한 구성이 위의 글로벌 구성보다 우선합니다.

SOCIAL_AUTH_GOOGLE_OAUTH2_ORGANIZATION_MAP = {}

SOCIAL_AUTH_GITHUB_ORGANIZATION_MAP = {}

SOCIAL_AUTH_GITHUB_ORG_ORGANIZATION_MAP = {}

SOCIAL_AUTH_GITHUB_TEAM_ORGANIZATION_MAP = {}

SOCIAL_AUTH_SAML_ORGANIZATION_MAP = {}

19.3.2. 팀 매핑¶

팀 매핑은 소셜 인증 계정의 팀 멤버(사용자) 매핑입니다. 키는 팀 이름입니다(존재하지 않을 경우 생성됨). 값은 각 팀의 멤버십 옵션을 정의하는 사전이며, 옵션별로 다음 매개변수를 포함할 수 있습니다.

organization: 문자열. 팀이 속한 조직의 이름입니다. 조직과 팀 이름의 조합이 없는 경우 팀이 생성됩니다. 조직이 없는 경우 먼저 생성됩니다. 라이센스가 여러 조직을 허용하지 않는 경우 팀은 항상 단일 기본 조직에 할당됩니다.

users: 없음, True/False, 문자열 또는 문자열 목록/튜플.

remove: True/False. 기본값은 **True**입니다. **True**인 경우 위의 규칙과 일치하지 않는 사용자가 팀에서 제거됩니다.

{

"My Team": {

"organization": "Test Org",

"users": ["/^[^@]+?@test\\.example\\.com$/"],

"remove": true

},

"Other Team": {

"organization": "Test Org 2",

"users": ["/^[^@]+?@test\\.example\\.com$/"],

"remove": false

}

}

설정한 규칙에 따라 각 계정 인증 백엔드에 대해 팀 매핑을 별도로 지정할 수 있습니다. 정의된 경우 이러한 구성이 위의 글로벌 구성보다 우선합니다.

SOCIAL_AUTH_GOOGLE_OAUTH2_TEAM_MAP = {}

SOCIAL_AUTH_GITHUB_TEAM_MAP = {}

SOCIAL_AUTH_GITHUB_ORG_TEAM_MAP = {}

SOCIAL_AUTH_GITHUB_TEAM_TEAM_MAP = {}

SOCIAL_AUTH_SAML_TEAM_MAP = {}

새 사용자 계정이 생성되지 않도록 하려면 아래 행(즉, ``SOCIAL_AUTH_USER_FIELDS``를 빈 목록으로 설정)의 주석을 제거합니다. 이전에 소셜 또는 엔터프라이즈 수준 인증을 사용하여 컨트롤러에 로그인했거나 일치하는 이메일 주소의 사용자 계정을 보유한 사용자만 로그인할 수 있습니다.

SOCIAL_AUTH_USER_FIELDS = []